Porozumění konceptu bezpečnostních zón a konduitů jako základu hloubkové obrany provozních technologií a s ní související bezpečné segmentace je esenciální znalostí pro ochranu kritické infrastruktury a průmyslových podniků.

provozní technologie kybernetická bezpečnost koncept zóny a konduitů PERA model bezpečnostní zóna průmyslový řídicí systém konduit

Tento článek se v první části zaměřil na analýzu Z&C konceptu jako klíčového nástroje pro zabezpečení různorodých OT systémů, kterých dnes existuje velké množství různých skupin. [6] Ve druhé části bude zkoumána definice zón i konduitů a jejich vztah k bezpečnostní architektuře. Bude vysvětlena role architektonického nákresu zón a konduitů z pohledu kybernetické bezpečnosti a vztah Z&C konceptu k architektonickému modelu Purdue Enterprise Reference Architecture (tzv. PERA model).

Bezpečnostní zóna

Jedná se o skupinu aktiv (fyzických – lidé, fyzická zařízení; logických – informace, aplikace a procesy), která sdílejí společné bezpečnostní požadavky. Fyzické zóny jsou definovány na základě fyzického umístění, zatímco logické zóny jsou definovány virtuálně na základě charakteristik nebo funkcionality. Většina reálných zón je kombinací obojího. Zóny také bývají nazývány jako buňky (tzv. cells nebo cell zones). [21] Mezi základní zóny, které bývají zpravidla v organizacích definovány, patří:

- Podniková zóna – zahrnuje obvykle soustavu IT serverů a souvisejících aplikací. V rámci většího podniku je obvyklé její rozdělení na více zón, např. z geografického, uživatelského či administrátorského hlediska.

- Demilitarizovaná zóna – jedná se zřejmě o nejznámější typ zóny. Tradičně se nachází mezi vnitropodnikovou zónou a internetem (DMZ) a relativně nově také mezi podnikovou zónou a zónami průmyslovými (IDMZ). Smyslem této zóny je poskytnout viditelnost, kontrolu a situační přehled pro zvládnutí známých i neznámých hrozeb při přechodu mezi dvěma jinými zónami.

- Cloudové zóny – obsahují dle poskytovaného modelu především cloudové služby externích stran nebo interní aplikace využívající cloudový výpočetní výkon, které poskytují výpočty a analýzy pro podporu systémů ERP, MES a další.

- Průmyslové zóny – tyto zóny jsou místem konkrétní výroby a souvisejících řídicích systémů, které umožňují centralizované řízení a monitorování všech provozních technologií (OT). Zahrnují jak fyzické a digitální prvky, kam patří základní řízení, které převádí typicky IP komunikaci na sériové příkazy (PLC, RTU, IED a další), tak také přímo procesní část (akční členy, senzory, VFD, IO moduly a další). Tyto zóny zahrnují také další sítě, jako jsou např. sítě pro podporu zařízení průmyslového internetu věcí (IIoT). [6]

Průmyslové sítě jsou orientovány kolem fyzického procesu, nikoli kolem datového toku, proto Z&C koncept doporučuje

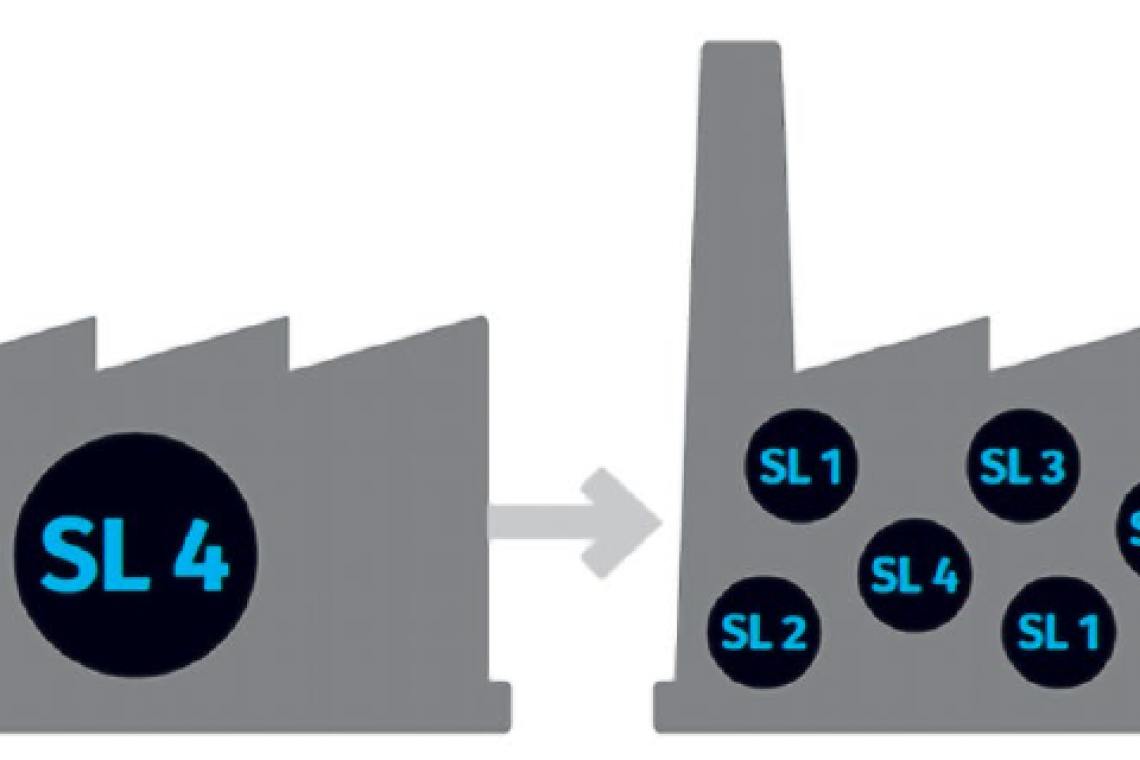

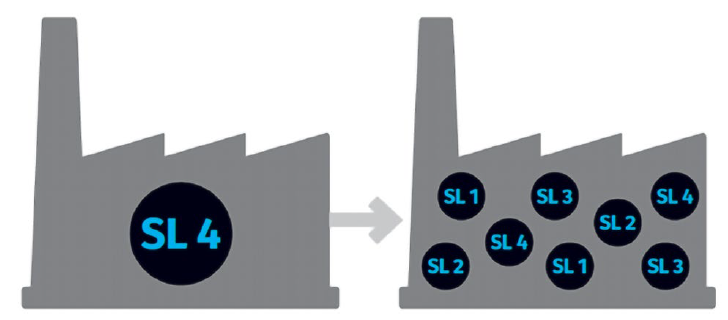

vytvářet bezpečnostní zóny sloučením systémů se stejnými provozními funkcemi. [23] Na základě schopnosti organizace definovat a implementovat koncept zón a konduitů může organizace definovat jako samostatné zóny velká aktiva, např. celé továrny nebo tovární haly. Ale může v tomto konceptu postupovat mnohem detailněji a rozložit továrnu na více zón s různě definovanými bezpečnostními úrovněmi (viz Obr. 1).

Obr. 1: Monolitický a segmentovaný přístup k SL [22]

Obr. 1: Monolitický a segmentovaný přístup k SL [22]

Za dobrou praxi lze považovat zavádění samostatných zón pro unikátní systémy jednotlivých dodavatelů. O to více, jsou-li dnešní tradiční dodavatelé OT systémů čím dál více vyspělí směrem ke kybernetické bezpečnosti a berou v potaz standard IEC62443. Často tak umožňují komplexní nastavení svého bezpečnostního ekosystému v rámci jimi dodávaného systému. Ne vždy je to však možné vzhledem k povaze OT systémů a jejich pravděpodobnému stáří. [6]

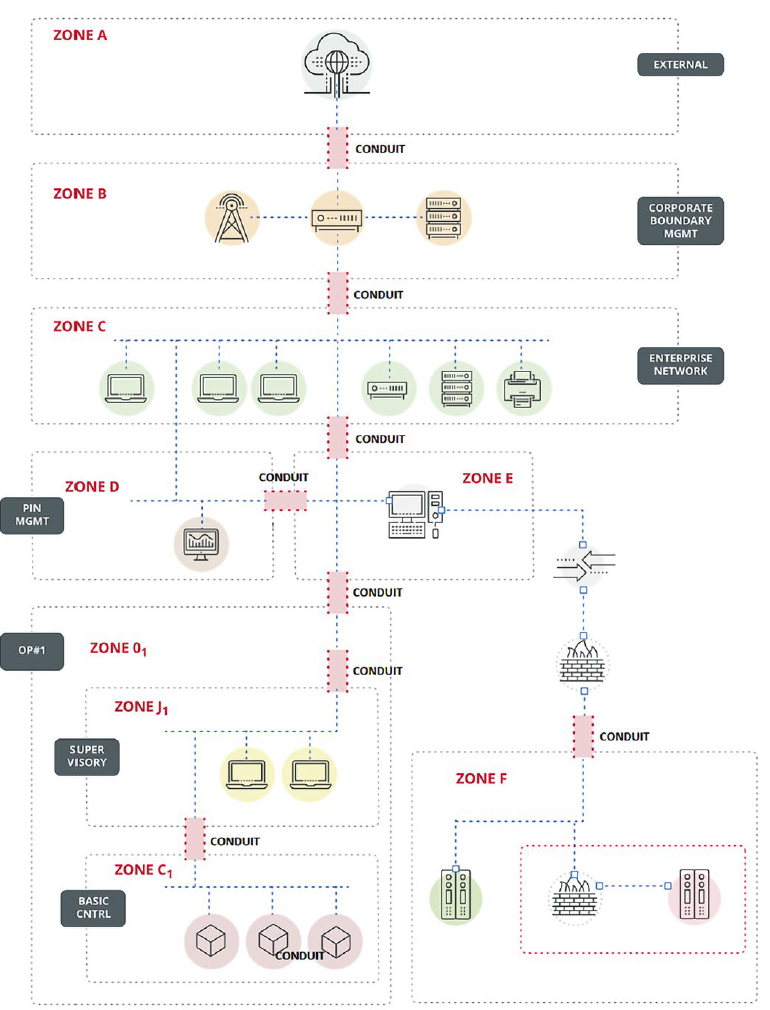

Použitím Z&C konceptu tak lze dosáhnout modifikovatelného a plně škálovatelného systému hloubkové obrany, který bude přesně pasovat na konkrétní výrobní podnik a současně na jeho funkční a rizikový profil (viz Obr. 2).

Obr. 2: Příklad využití hloubkové obrany v rámci Z&C konceptu [24]

Obr. 2: Příklad využití hloubkové obrany v rámci Z&C konceptu [24]

Konduit

V kontextu normy IEC 62443 spojení (conduit) označuje speciální typ vysoce důležité bezpečnostní zóny, který seskupuje komunikační kanály a informační toky do logického uspořádání mezi dvěma či více zónami. [25] Zatímco zóna je definována jako skupina zařízení nebo sítí s podobnými bezpečnostními požadavky, je konduit chápán jako mechanismus, který umožňuje bezpečnou komunikaci mezi těmito zónami. Konduit slouží jako místo, kde lidský nebo systémový uživatel bezpečně přistoupí k systémům a informacím v dané zóně. Používá se k zajištění toho, aby komunikace mezi různýmizónami v průmyslové či informační síti probíhala bezpečně podle definovaných bezpečnostních standardů a pravidel. Obecně řečeno je to místo, kde se uskutečňuje „příliv“ nebo „odliv“ informací, který je nutný hlídat, aby se dovnitř nebo vně zóny nedostaly nežádoucí informace.

V praxi se tedy konduitem rozumí zařízení a přidružená sada pravidel a bezpečnostních opatření, která řídí, jakým způsobem mohou data přecházet mezi různými zónami. Toto řízení je zajištěno odpovídajícími bezpečnostními procesy. Obecně uznávanou dobrou praxí je používat ke správě konduitu bariérová zařízení (řízené switche, bezpečnostní brány, firewally a datové diody) za současného využití dalších bezpečnostních nástrojů a pravidel, jakými jsou šifrování, směrování a další technologie a postupy, které zajišťují, že data jsou přenášena bezpečně a že neautorizovaný přístup a možnost útoku či úniku jsou minimalizovány.

Konduit může mít podobu jednoduchého komunikačního kanálu (např. jedno ethernetové nebo sériové připojení) nebo může být složen z více datových nosičů (např. více typů síťových kabelů současně s přímým fyzickým přístupem). [26] Průmyslové systémy mají vlastnost, že se mohou připojovat k více než jednomu dalšímu systému, takže často dochází k několika spojením současně. Např. PLC se snadno může připojit k deseti nebo více dalším zařízením. Je důležité také brát v úvahu, že mnoho průmyslových sítí je redundantních. Architektonicky tak lze jednotlivé související prvky seskupit a popsat v rámci jednoho konduitu. Mezi sousedními nebo okolními zónami se však z hlediska řízení bezpečnosti z logiky věci doporučuje pouze omezené množství těchto konduitů, které musejí být navíc řádně zdokumentované. [11]

Konduit však nemusí mít pouze podobu hardwarových a softwarových síťových prvků, při komplexním integrovaném návrhu bezpečnostní architektury se může jednat také o konduit fyzický – tedy o místo, kde dochází např. k fyzické kontrole zaměstnanců při vstupu do průmyslového prostředí. Konduit si tak lze představit jako takové úzké hrdlo, kde dochází ke kontrole procházejících informací – ať již v podobě digitální, nebo fyzické.1

Pokud se bude architekt bezpečnosti držet těchto definic, lze snadno pochopit a dále vysvětlit, proč je konduit důležitým bezpečnostním prvkem. V zásadě je potřeba definovat, které informace mají právo opustit danou zónu nebo k ní přistoupit jakým způsobem. Jsou-li dobře definovány zóny a související konduity, tak po prvotní větší pracnosti se celkové řízení kybernetické významně zefektivní a zkvalitní.

Pokud konduit spojující průmyslové zóny obsahující OT systémy selže, funkční procesy uvnitř zóny by měly v reálném čase pokračovat – nemělo by dojít k narušení vnitřních procesů tak, aby došlo k ohrožení např. bezpečnosti zaměstnanců nebo životního prostředí. Toho lze dosáhnout stejným spolehlivým principem jako mezi klasickými IT zónami pomocí správně nastavené segmentace sítí s pomocí redundantního páru firewallů a dalších ochranných zařízení. [27] Stejný princip se tak aplikuje na konduity mezi všemi typy zón.

Pokud tomu však tak není, operace v zóně lze opětovně zprovoznit až po kontrole a aktualizaci nastavených hodnot (tzv. set-points) a stavů alarmů na HMI (Human-Machine Interface – rozhraní člověk-stroj) přiřazených ke konkrétní zóně. [23]

Průmyslové systémy obecně používají až stovky různých druhů protokolů různé povahy, funkce a bezpečnostního profilu [3]. Konduit jako takový tak může mít v různých částech průmyslové výroby odlišnou povahu. Důležité je po celou dobu nahlížet na konduit jako na speciální typ bezpečnostní zóny se svojí předem definovanou bezpečnostní úrovní s kontinuální evaluací vůči sobě samému i vůči okolním zónam, neboť jeho bezpečnostní profil se může v čase změnit.2

Jedním z významných dílčích cílů kvalitního návrhu a následného řízení průmyslové kybernetické bezpečnosti je vytvoření nebo zdokonalení nákresu zón a konduitů síťové architektury přehledně zobrazující organizací užitý Z&C koncept (tzv. Zones and Conduits drawing).

Architektonický nákres zón a konduitů

Tento dokument je výsledkem definice zón a konduitů, kde jsou zobrazeny všechny prvky identifikované v předchozí analýze rizik. Konkrétní podoba dokumentů se v organizacích liší úměrně k odlišnostem jejich výrobních prostředí. Zpravidla i dvě stejné továrny, či dokonce stejné třídy lodí mají po čase v síťové architektuře určité odlišnosti.

Výsledný dokument musí být intenzivně založen na vlastní zkušenosti a objektivním systému analýzy v otázce. Např. v konkrétní infrastruktuře mohou být zařízení identifikovaná v rámci zóny součástí různých „oblastí společnosti“ (oblasti systémů, telekomunikací, výroby, provozních inženýrů apod.). Přístup k těmto informacím může být relevantní při definování této zóny. Proto v souvislosti s tímto konkrétním případem můžete vytvořit řadu specifických polí, která zohlední tyto informace relevantní pro zkoumaný systém.

Při architektonickém modelování zón a konduitů existuje řada důležitých pravidel, která by architekti měli vzít v úvahu:

- Zóna může mít subzóny.

- Konduit nemůže mít subkonduity.

- Zóna může mít více než jeden konduit.

- Konduit může být použit pro komunikaci dvou nebo více zón mezi sebou.

- Konduit nemůže procházet více než jednou zónou.

Konkrétní zóny by pro podporu bezpečnosti měly mít definovány doprovodné informace. Dle standardu ISA-62443- 3-2 mohou být následující:

- název nebo jedinečný identifikátor zóny,

- seznam připojených zón a konduitů,

- definice logických a fyzikální hranic,

- seznam všech přístupových bodů a jejich účel,

- seznam všech zahrnutých aktiv (HW, SW, fyzická zařízení),

- seznam všech typů datových toků/protokolů spojených s každým přístupovým bodem,

- přiřazená úroveň zabezpečení (tzv. Security Level), definice konkrétních bezpečnostních politik a procesů aplikovatelných pro danou zónu, další doprovodné informace týkající se zajištění bezpečnosti.

I když je každé průmyslové prostředí jiné, pro všechna platí při použití tohoto konceptu následující principy:

- nižší SL vyžadují méně bezpečnostních kontrol,

- hierarchická segmentace zón a subzón poskytuje hloubkovou ochranu (tzv. Defense-in-depth),

- konduity na hranicích zón poskytují místo pro důkladné monitorování.

Existuje více metod a postupů, jak zvýšit úrovně bezpečnosti v zónách a konduitech. Nejdůležitější ze všeho je mít správně udělaný samotný návrh a implementaci přesně dle něj. Pokud je v návrhu příliš mnoho komunikací mezi zónami, je na zvážení, zda je velikost zóny skutečně ta správná. V tomto případě může řešením být vytvoření různých menších podzón, které seskupují např. funkční charakteristiky části systému nebo společná bezpečnostní rizika. Lze tak skutečně vytvořit návrh odpovídající reálným potřebám organizace a jejímu rizikovému profilu.

Koncept zón a konduitů ve vztahu k modelu PERA

Z&C koncept se obvykle užívá současně s modelem PERA pro zajištění standardizované síťové architektury, a to primárně pro průmyslové části organizací. Současné vyžití těchto dvou nástrojů umožní efektivní tvorbu, údržbu a změny v architektuře průmyslových a informačních sítí podniku. Tento fakt však není podmínkou pro tvorbu bezpečné architektury, ale velmi vhodnou možností.

PERA je model standardizované šestiúrovňové síťové architektury pro průmyslové a řídicí systémy (Industrial Automation Control Systems – IACS). Tento model se v průběhu času stal klíčovým a pravděpodobně nejrozšířenějším modelem pro rozdělení sítí v průmyslových prostředích organizací a je dodnes silně celosvětově rozvíjen jak pro potřeby průmyslové kybernetické bezpečnosti, tak stále také praktiky, kteří se podíleli na původním vývoji PERA modelu.3

Důležité je opětovně zdůraznit, že PERA model není původně bezpečnostním modelem jako takovým, jak se často mylně uvádí, ale je to model funkční [10]. Jako takový se používá k různým účelům, jako je návrh modernizace výrobního prostředí, integrace a optimalizace nových výrobních prostředí (např. při implementaci nových technologických celků). PERA model se tedy využívá nejen pro bezpečnostní účely, ale také pro další důležité aspekty průmyslového prostředí a je svým sjednocujícím charakterem přirovnáván k modelu ISO/OSI pro standardizaci síťového přenosu informací. [27]

Pomocí modelu PERA lze segmentovat sítě podle jednotlivých funkčních úrovní (horizontálně), a tím zvýšit určitou úroveň bezpečnosti. Pouhým sledováním tohoto modelu však není možné zajistit důkladné rozdělení sítě do vnitřních vertikálních segmentů, což je pro komplexní zajištění moderní bezpečnosti klíčové, protože průmyslové podniky mohou používat více různorodých systémů a každá úroveň PERA může obsahovat teoreticky mnoho různých zón, které by měly být mezi sebou oddělené z důvodu zajištění kontinuity ostatních provozních funkcí v případě, že je některá z nich přerušena nebo kompromitována. [13]

Komplexního zajištění kybernetické bezpečnosti se proto nedosáhne pouhou aplikací modelu PERA, ale především aplikací konceptu zón a konduitů. Naopak implementací Z&C konceptu lze dosáhnout požadované bezpečnosti, i když PERA model není plně dodržen. Kombinace PERA a Z&C však přináší významné praktické hledisko, kdy lze snáze navrhnout jednotlivé zóny a konduity mezi nimi v souladu se systémy a funkcemi přehledně zobrazenými dle modelu PERA, což usnadňuje implementaci kybernetické bezpečnosti, a to zejména v situaci, pokud jsou principy PERA již dříve použity v průmyslovém prostředí4. [10]

Závěr

Tento článek se jako celek zaměřil na koncept zón a spojení (Zones and Conduits – Z&C) dle IEC62443 a jejich aplikaci z hlediska kybernetické bezpečnosti na průmyslové sítě a provozní systémy. Z&C model začíná být široce používaný napříč různorodými průmysly, je akceptován mnoha dodavateli a začínají vznikat konkrétní standardy a guidelines. V rámci celosvětové organizace International Society of Automation navíc probíhá rozpracování postupů ze standardů IEC62443 pro vícero konkrétních průmyslových odvětví.

V budoucnosti tak lze očekávat kustomizované bezpečnostní standardy pro většinu průmyslových odvětví. Tímto způsobem tak bude Z&C koncept jako jeden ze stěžejních pilířů průmyslové kybernetické bezpečnosti blíže expertům z konkrétních odvětví a sníží se současná nutnost expertního zprostředkování logiky, postupů a konceptů kybernetických standardů mezi průmyslovými a kyberbezpečnostními experty.

Samotné použití Z&C modelu, ideálně současně s architektonickým modelem PERA, by mělo být součástí integrovaného systému řízení kybernetické a informační bezpečnosti každého průmyslového podniku. Protože správně zavedený systém řízení je založený na neustálém kontinuálním zlepšování, nelze tak ani implementaci Z&C konceptu považovat za jednorázovou konečnou aktivitu, ale za pokračující proces.

Po prvotní definici a implementaci základních zón tak může na základě pravidelné revaluace rizikového a funkčního profilu chráněných systémů docházet k jejich rozdělení na menší a menší zóny s použitím vhodných konduitů. Tím se dále zvyšuje nejen kýžený bezpečnostní profil onoho systému, ale také efektivita aplikace bezpečnostních opatření, neboť zpravidla ne vždy jsou nutná plošná bezpečnostní opatření ve stejné výši na všechny systémy.

Tato e-mailová adresa je chráněna před spamboty. Pro její zobrazení musíte mít povolen Javascript.

Tato e-mailová adresa je chráněna před spamboty. Pro její zobrazení musíte mít povolen Javascript.

Tato e-mailová adresa je chráněna před spamboty. Pro její zobrazení musíte mít povolen Javascript.

Tato e-mailová adresa je chráněna před spamboty. Pro její zobrazení musíte mít povolen Javascript.

Použité zdroje:

[ 1 ] TEUMIN, D. J. Industrial Network Security, 2nd Edition. International Society of Automation (ISA), 2010.

[ 2 ] LANGNER, Ralph. Robust Control System Networks: How to achieve reliable control after Stuxnet. Momentum Press, 2012.

[ 3 ] DAVID, Ilja a Roman JAŠEK. Konvergence a divergence OT a ICT technologií ve vztahu ke kybernetické bezpečnosti (Convergence and divergenceof OT and ICT technologies in relation to cyber security). Data Security Management (DSM). 2023, 30.06.2023, 10. ISSN 2336-6745

[ 4 ] KURFÜRST, J. a PAĎOUREK, J. Za zrcadlem: Hybridní válka jako staronový fenomén mezinárodních vztahů, 2021st ed. Academia.

[ 5 ] ŘEHKA, Karel. Informační válka. Academia, 2017.

[ 6 ] DAVID, Ilja a Roman JAŠEK. Směrem k řešení OT kybernetické bezpečnosti (Towards Solution of OT Cyber Security). Data Security Management(DSM). 2023, 30.09.2023, 10. ISSN 2336-6745

[ 7 ] MACAULAY, Tyson a Bryan SINGER. Cybersecurity for Industrial Control Systems. CRC Press, 2012. ISBN 978-1439801963.

[ 8 ] DAVID, Ilja a Luděk LUKÁŠ. Řešení kompenzačních opatření kybernetické bezpečnosti dle norem IEC 62443. (Cyber Security CompensatingMeasures according to IEC 62443). Data Security Management (DSM). 2021, 1.1.2021, XXV(1), 7. ISSN 1211-8737.

[ 9 ] ISA/IEC 62443-3-3: 2013 - Industrial communication networks – Network and system security – Part 3-3: System security requirementsand security levels

[ 10 ] DAVID, Ilja a Roman JAŠEK. Purdue Enterprise Architecture Model ve vztahu k průmyslové kybernetické bezpečnosti (The Purdue EnterpriseArchitecture Model in relation to Industrial Cybersecurity). Data Security Management (DSM). 2023, 30.12.2023, 10. ISSN 2336-6745

[ 11 ] KNAPP, Eric D. a Joel Thomas LANGILL. Industrial Network Security: Securing Critical Infrastructure Networks for Smart Grid, SCADA,and Other Industrial Control Systems. Syngress, 2015. ISBN 978-1597496452.

[ 12 ] BODUNGEN, Clint, Bryan SINGER, Aaron SHBEEB, Kyle WILHOIT a Stephen HILT. Hacking Exposed Industrial Control Systems: ICS and SCADASecurity Secrets & Solutions. Mc Graw-Hill Education, 2016. ISBN 978-1259589713.

[ 13 ] National Institute of Standards and Technology. NIST SP 800-82: Guide to Operational Technology (OT) Security. Rev. 3. NIST, 2022.

[ 14 ] Recommended Practice: Improving Industrial Control System Cybersecurity with Defense-in-Depth Strategies: Industrial Control Systems CyberEmergency Response Team. The Department of Homeland Security (DHS), September 2016.

[ 15 ] JOHNSEN, Stig, Rune ASK a Randi ROISLI. Reducing Risk in Oil and Gas Production Operations [online]. 2007 [cit. 2021-5-11].Available from: https://link.springer.com/chapter/10.1007/978-0-387-75462-8_7

[ 16 ] ENISA, ER-ISAC, Zoning and Conduits for Railways. February 2022.

[ 17 ] COLBERT, Edward J.M. a Alexander KOTT, ed. Cyber-security of SCADA and Other Industrial Control Systems. Springer, 2016.ISBN 978-3319321233.

[ 18 ] KOBES, Pierre. Guideline Industrial Security: IEC62443 is easy, 3rd rev. Ed. VDE Verlag, 2023.

[ 19 ] DAVID, Ilja a Luděk LUKÁŠ. Aplikace kompenzačních opatření pro systém vnitřních vodotěsných dveří do bezpečnostní politiky lodidle IEC 62443 (Application of compensating countermeasures for system of internal water tight doors into ship security policy).Elektrorevue [online]. 2021, 30.04.2021, 2021(23), 10. ISSN 1213–1539.

[ 20 ] ISAGCA, Applying ISO/IEC 27001/2 and the ISA/IEC 62443 Series for Operational Technology Environments, 2021.

[ 21 ] PARSONS, Dean. ICS Cybersecurity: Field Manual Vol. 1-3. SANS, 2023.

[ 22 ] DELY, Jason. Effective ICS Cybersecurity Using the IEC 62443 Standard: Companion piece to “Managing ICS Security With IEC 62443”,2nd Ed. SANS Institute, 2023.

[ 23 ] RADVANOVSKY, Robert a Jakob BRODSKY, ed. Handbook of SCADA/Control Systems Security. 2nd. Edition. CRC Press, 2016.ISBN 9780367596668.

[ 24 ] INCIBE-CERT: Blog, Zones and conduits, protecting our industrial network, 21-Jun.-2018.

[ 25 ] ACKERMAN, Pascal. Industrial Cybersecurity. Packt, 2012. ISBN 978-1788395984.

[ 26 ] IEC 62443-1-1. Industrial communication networks – Network and system security – Part 1-1: Terminology, concepts and models.International Electrotechnical Comission, 2009.

[ 27 ] MUSTARD, Steve. Industrial Cybersecurity: Case Studies and Best Practices. International Society of Automation (ISA), 2022.

Poznámy pod čarou:

- Lze si ho představit také jako vodovodní systém, kde se k sobě obvykle připojují trubky prostřednictvím kolen, která umožňují další funkce, např. kontrolu síly průtoku a kvality vody včetně jeho úplného uzavření.

- Autor v minulosti řídil projekt na identifikování rizik kybernetické bezpečnosti pro konduit mezi on-premise datacentrem nejmenované výrobní společnosti z oboru aerospace, které bylo propojeno se soustavou aplikací v cloudovém prostředí jednoho z nejvýznamnějších světových cloudových poskytovatelů. Konduit takovéto velikosti se může skládat ze soustavy mnoha komunikačních kanálů vedoucích tam a zpět z mnoha zón chráněných po cestě velkým množstvím firewallů, které se navíc mohou nacházet ve více zemích současně a o které pečují koordinovaně, přesto však do určité míry odděleně, bezpečnostní týmy několika firem. Mohutnost tohoto konduitu tak může připomínat velmi frekventované automobilové dálnice sbíhající se z více zemí za zapojení komplikované soustavy hraničních kontrol. Na takovýto konduit se poté vztahuje také legislativa i několika zemí a síť bezpečnostních procedur a procesů musí vzájemně dávat smysl, aby se takovýto konduit nestal tzv. bottle-neckem, tedy místem, kde dochází k neúměrnému zpoždění síťového provozu. Projekt s cílem optimalizovat provoz na takto vytíženém konduitu by tak měl zahrnovat také svoji bezpečnostní část, např. analýzu rizik a aplikovaných bezpečnostních požadavků na daný konduit. To vše ve snaze o zachování požadované úrovně bezpečnosti při očekávaném zvýšení provozní efektivity.

- www.pera.edu

- Autor článku doporučuje začít s tvorbou síťové architektury dle PERA modelu i v případě, pokud v daném průmyslovém prostředí nebyl dříve použit. Dle praxe průmyslové podniky zpravidla nemají buď vůbec žádné nákresy síťových architektur, nebo existují jen pro některé systémy a jsou zastaralé a velmi nesourodé – tvořené v čase různými zdroji s různou úrovní detailu. Není tedy výjimkou, že se v nich často naplno neorientuje ani sama organizace. Tvorba nebo redesign síťových nákresů přímo způsobí větší přehlednost nad sítěmi a systémy a zároveň umožní v rámci i vně podniku mluvit stejným jazykem (např. s dodavateli, státními orgány či certifikačními autoritami). Tím největším přínosem je však bezpochyby významné zvýšení bezpečnosti na základě snadného identifikování míst ke zlepšení (např. vytvoření nového konduitu mezi provozně kritickou a nekritickou částí systému).