Chystá sa revolúcia v kyberbezpečnosti? Mnohé spoločnosti sa púšťajú do náročnej transformácie na model Zero Trust, ktorý sľubuje vyššiu bezpečnosť a flexibilitu. Tento proces však nie je jednoduchý a vyžaduje dôkladné plánovanie a postupný prístup. Ako prekonať výzvy a úspešne implementovať Zero Trust vo vašej organizácii? V tomto článku sa dozviete viac o jednotlivých fázach transformácie, kľúčových komponentoch a praktických príkladoch z implementácie.

ZeroTrust perimetrová bezpečnost implementace digitální transformace strategické plánování

Taktika postupného prechodu

Transformácia prechodu na ZeroTrust je postupný proces, ktorý nemožno postaviť na zmene skokom, je potrebné, aby sa stavebné základy a následne jednotlivé bloky postupne usadili, než príde ďalšia etapa. Je dôležité zdôrazniť, že ak by sa aplikovala zmena skokom v komplexných prostrediach s premiešaním nových aj starých technológií, by toto mohlo spôsobiť kolaps a zahltenie prevádzkových tímov klasickým scenárom: „nefunguje mi“.

Transformáciu ZeroTrust možno rozdeliť minimálne do nasledovných fáz:

- Zhodnotenie existujúcej infraštruktúry a bezpečnostných procesov, ktoré je možné využiť.

- Definovanie cieľovej architektúry ZTN a jej komponentov.

- Implementácia pilotného projektu vo vybranom segmente.

Fáza 1: Inventúra a využitie existujúcich systémov organizácie pre ZeroTrust

Základným princípom posudzovania toho, čo sa dá využiť v novom bezpečnostnom modeli ZeroTrust majú byť jeho samotné predpoklady:

- Assume breach (uvažuj, že útočník je dnu),

- never trust (nikdy never),

- always verify (vždy overuj každú požiadavku).

Je dôležité neposudzovať zmeny v transformácii na Zero-Trust, ktoré bude potrebné realizovať iba z pohľadu úspor a benefitov. To by zviedlo celú misiu k zavedeniu nedokonalostí a kompromisov, ktoré by si nakoniec vyžiadali opravu za vyššiu cenu a spomalenie biznisu a nespokojnosť zamestnancov, či partnerov. V konečnom by takáto cesta mohla spôsobiť viac škody ako osohu.

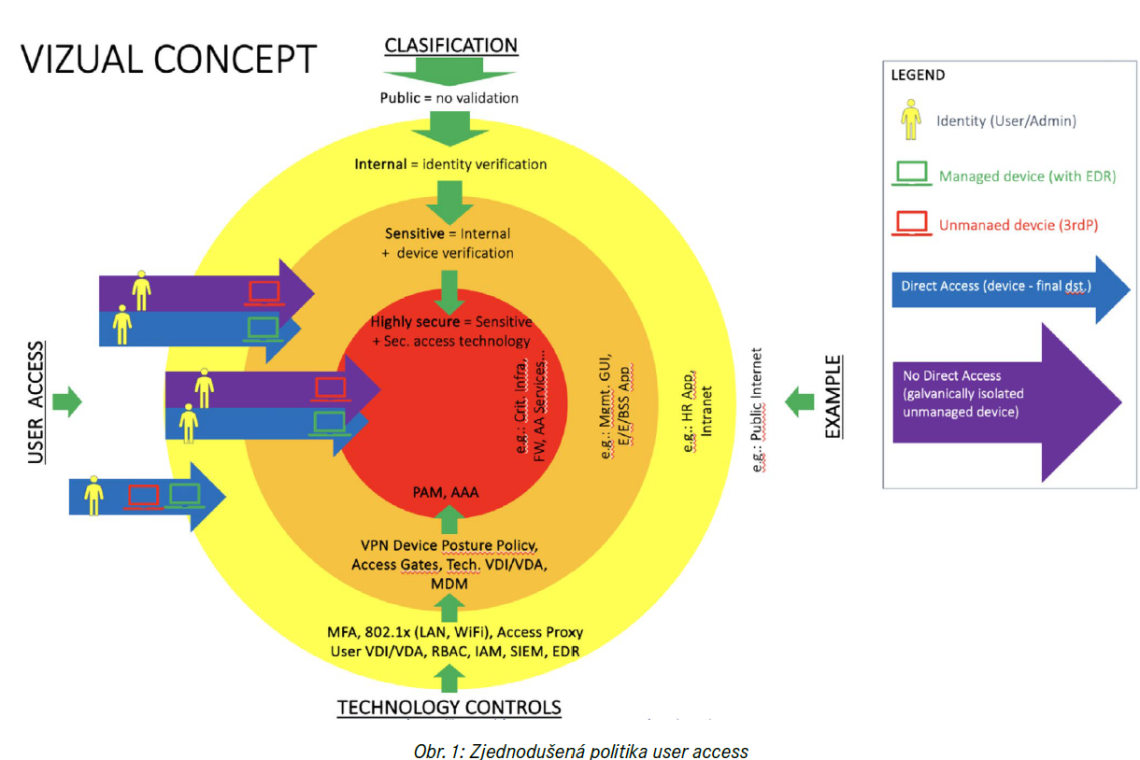

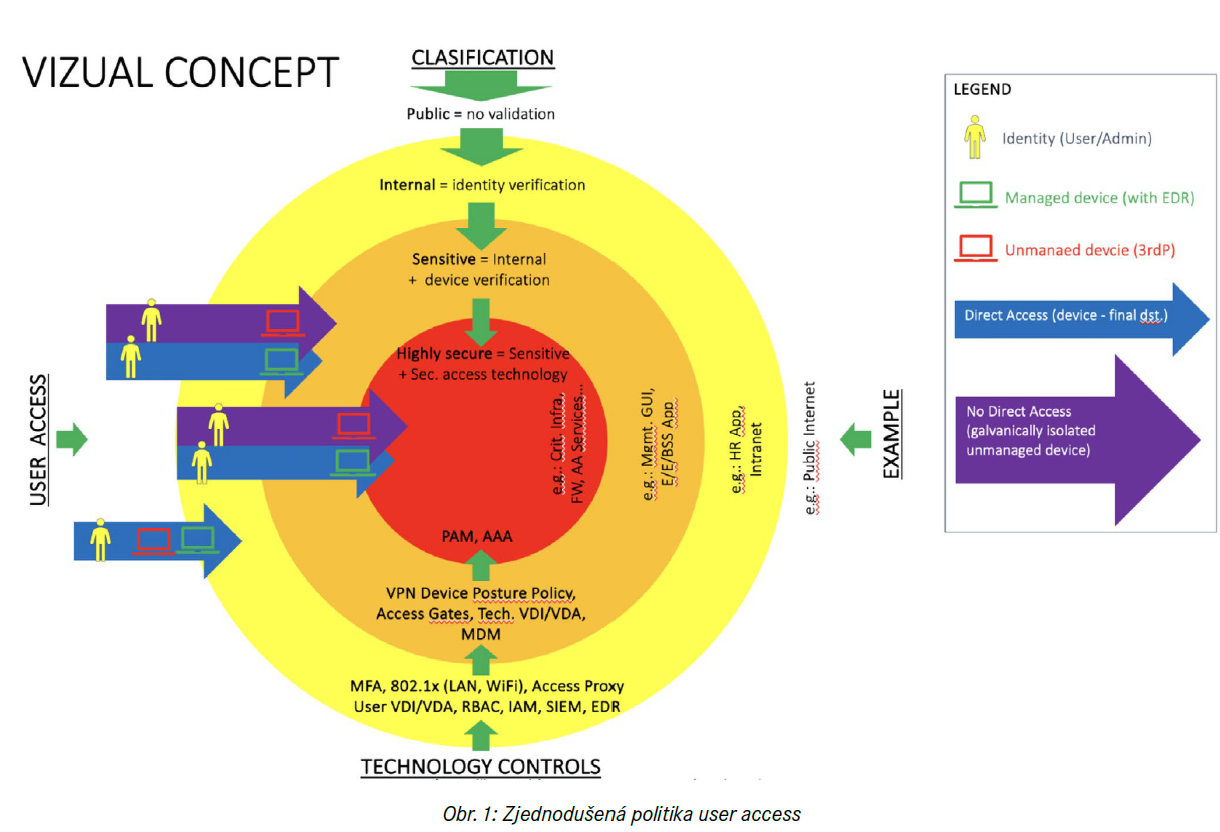

V prostredí enterprise používateľskej komunikácie (User-2-Machine) je praktické vizualizovať pravidlá, ktoré sa budú uplatňovať na typy identít, k zdrojom podľa ich klasifikácie z pohľadu dôvernosti a nakoniec smer, ktorý pojednáva o technológiách, resp. opatreniach, ktoré sa budú aplikovať v jednotlivých vrstvách podľa ich kritickosti. Vznikne jednoduchá vizualizácia politiky pre komunikačný tok používateľa cez jednotlivé vrstvy do prostredia a k zdrojom organizácie.

Na implementáciu ZeroTrust neexistuje exaktný manuál, architektúra. Každá organizácia, firma či ekosystém má svoju históriu, dedičstvo a špecifické systémy, ktoré je potrebné v biznise využívať a zaistiť ich funkčnosť pre plnenie cieľov. Preto správny mix technológií a procesov a nakoniec kultúrna zmena v postoji: „ja som zraniteľnosť“ je to podstatné.

Vybrané príklady identifikácie systémov, ktoré je možné zrecyklovať, využiť a rozvíjať

- DOMÉNA (LDAP): Aplikovať previerku a následne zmenu heslovej politiky ak nie je možné jednoducho nasadiť bezheslovú koncepciu pre zastaralé aplikácie s relačnými databázami prípadne aplikácie, ktoré vykonávajú LDAP bind operáciu smerom na LDAP pre vykonanie autentifikácie a autorizácie. V prípade, ak nútite používateľov často meniť heslá (4x/rok), vytvoríte tak opačný jav, ktorý sa stane pre spoločnosť kritickou zraniteľnosťou. Človek nie je stavaný na neustálu zmenu hesla a postupne v spleti hesiel v súkromí a v práci spadne do rutiny a vytvorí si tzv. predvídateľný model prežitia, čím spoločnosť môže po druhom roku fungovania v takomto režime vytvoriť až 5% zhodu hesiel medzi používateľmi, ktorí o sebe nič nevedia, začnú používať slovníky a budú ich obohacovať o číslice a bodky na konci, aby si vedeli dopočítať, aké heslo majú v danom cykle.

- PERIMETER: nasadiť silné viacfaktorové overenie postavené na kontrole identity (certifikát), kontrole zariadenia (health check) a silnom faktore overenia identity – kontextuálna autentifikácia postavená na push notifikácii. V prípade, ak firma nemá zdroje na licencie pre takýto typ autentifikácie, ktorá je kontextovo orientovaná (sleduje službu, IP región…), je lepšie použiť SMS ako nechať SSL VPN iba na heslách.

- MIDDLE FW – alebo FW Novej Generácie: častým scenárom býva, že firmy stále používajú tzv. IP based access control. Túto zmenu je možné vykonať konfiguračne na FW a prerobením tohto zraniteľného konceptu (IP Spoofing) na tzv. Role Based Access Control / Identity Based Access control. V tomto koncepte sa explicitne kontroluje identita a nie jej IP (IP adrese sa v princípe neverí) a tá má členstvo v autorizačnej skupine v LDAPe, v ktorom si FW kontroluje členstvo a podľa toho aplikuje na identitu ACL. Ak by útočník vytvoril vlastnú identitu, nevedel by s ňou v kampusovej sieti fungovať, FW by jeho komunikáciu zamietal. Treba si dať pozor na tzv. Any/ Any pravidlá a tieto úplne eliminovať.

- URL FILTE ING a SSL Inšpekcia, prístup do internetu pre používateľov – Middle FW je možné využiť na nasadenie inšpekcie SL a prebaľovanie certifikátov https komunikácie pre vybrané služby, uvádzame vybrané, pretože je celá rada služieb, ktoré zamestnávateľ nemá právo sledovať (napr.: Internet banking). Aplikácie majú od výrobcov tzv. APP ID, na základe ktorého dostáva používateľ oprávnenie navštevovať danú kategóriu webov (triedenie býva napríklad: Adult, Social Media, Hacking…), tieto autorizácie dostáva zamestnanec na základe princípu „job-need“. Odchodzia komunikácia do internetu, ktorá je blokovaná je spravidla podozrivá a indikuje stav, že host, resp. endpoint sa snaží dostať na destináciu, ktorá je zakázaná, nebezpečná, vtedy je potrebné tieto prípady analyzovať a vykonať potrebné opatrenia.

- Identity & Access Management – IAM: Uholným kameňom celej koncepcie ZeroTrust je správne fungovanie aktívnych operácií nad identitami, účtami, rolami, heslami. Životný cyklus identít podľa ich druhu (zamestnanec, tretia strana, robot, …) musia byť vždy vytvárané centrálnym spôsobom na jednom mieste auditovateľným spôsobom. Ak nie je pod kontrolou životný cyklus identít, všetko ostatné je márne. Zamestnanci sa spravidla vytvárajú v HR systéme (ktorý je zdrojom pre pracovno-právnu agendu zamestnanca) a tento systém je následne cez integráciu prepojený s IAM, ktorý údajom verí a denne ich synchronizuje. Pre tretie strany sa spravidla používa iný systém/ aplikácia, resp. je to samotné IAM riešenie s princípom štyroch očí, recertifikáciou a trvaním platnosti identity na dobu určitú, s prepojením na centrálny register zmlúv (NDA) s príslušným dodávateľom.

- Spravované zariadenia (end pointy) – v prípade mobilných zariadení mnohé spoločnosti používajú MDM riešenia, ktoré chránia a oddeľujú firemný obsah od súkromného, zároveň sa mobilné zariadenie (mobil, tablet) vďaka certifikátu na zariadení využíva na bezpečné overenie identity a zariadenia na prístup do firemnej kampusovej WiFi a sieťový access control. Firemné počítače a ich úloha je pri ZeroTrust kľúčová, pretože cieľom je preniesť perimeter na toto zariadenie, čo zvyšuje požiadavky na jeho výkon. Dôvod prečo je VPN vynucovaná v mnohých spoločnostiach je hlavne ten, aby mohla spoločnosť kontrolovať komunikáciu smerom do internetu na hrane siete prostredníctvom Firewallu (URL Filter, DLP ukladanie dát mimo firmu, Malware prevencia, ...). V prípade nasadenia Endpoint Detection & Response nástroja (EDR) na počítač je zariadenie samostatne odolné nech sa nachádza kdekoľvek a nie je potrebné používateľa tlačiť do VPN, resp. do bezpečnostnej zóny, kde sú umiestnené perimetrové FW, prípadne iné bezpečnostné riešenia.

- Access Proxy a Single Sign On – v prípade nasadenia cloudových adresárových služieb vzniká príležitosť na implementáciu moderných Single-Sign-On (SSO) konceptov (SAML, OAuth…), ktoré sú natívne vybavené silným MFA riešením, v súlade s predpokladom vždy overovať každú požiadavku na prístup ku zdrojom aplikácie, v závislosti od klasifikácie citlivosti spracovávaných údajov v aplikácii, ktorá takúto prístupovú proxy používa. Nakoľko tradičný on-prem svet postupne prechádza do hybridných či cloudových prostredí, je evidentné, že sa používateľská komunikácia mení výlučne na https, kedy nastupujú štandardy aplikačnej bezpečnosti OWASP a zabezpečenie rest API.

Po období COVID-19 pandémie nastala nová éra, kedy spoločnosti prechádzali do cloudových prostredí s mailovými službami, kolaboračnými nástrojmi, úložiskami dokumentov a i. To spôsobilo väčšiu priepasť medzi tým, čo je prívetivé pre používateľa a podporuje jeho mobilitu a to, čo je stále v dátovom centre za perimetrom, kde sa ešte používajú zastaralé koncepty perimetra (VPN), aby sa dostal k potrebnému obsahu či aplikáciám. COVID pandémia pôsobila ako akcelerátor zmien, kedy perimeter ešte viac prestal mať zmysel a nedokáže chrániť aktíva mimo perimetra, ba priam naopak spôsobuje používateľom ťažkosti, ktoré niekedy vedú k obchádzaniu a ohýbaniu bezpečnostných riešení, prípadne ich zníženiu, aby používateľ vedel fungovať. Spoločnosti sa tak dostávajú na rázcestie, kedy už nechcú investovať do starých riešení, žiaľ musia ich prevádzkovať, no zároveň sú už v prechodnom stave, kedy musia udržiavať nové riešenia, čím v určitom momente vzniká zvýšená finančná a prevádzková záťaž. - Logovače a centrálne preposielače logov (log forwarder) - tieto technológie spravidla agregujú logy z technológií, ktoré je dôležité mať dostupné a rýchlo spracovávané pre prípadné vyšetrovanie bezpečnostného incidentu a forenznú analýzu a vytváranie časovej osi útoku či podozrivej činnosti.

- Virtualizačné technológie a SSH/RDP Proxy pre privilegovaný prístup – tieto nástroje ideálne sedia do celého konceptu ZeroTrust (napr.: Virtualizácia desktopov a aplikácií, Riešenia pre Privilegovanú správu a SSH/ RDP Proxy). Tieto nástroje hrajú významnú úlohu v galvanickom oddelení nespravovaného zariadenia mimo kontroly organizácie (počítač dodávateľa) od chráneného obsahu organizácie. Pôsobia ako prevencia pred infiltráciou škodlivým softvérom, nakoľko obraz destinácie premietajú používateľovi a tak galvanicky oddeľujú používateľské zariadenie od infraštruktúry/aplikácie, na ktorú používateľ pristupuje. Zároveň sú to technológie, kde sa okamžite vedia nasadiť nástroje silného overenia, logovania, napojenie na detekciu a centrálny monitoring a podporujú hlavnú myšlienku: chrániť dáta spoločnosti. Je však dôležité vykonať hĺbkovú analýzu konfigurácie na prítomnosť chýb, ktoré mohli byť vnesené správcom technológie, prípadne zlými návykmi výroby VDI prostredia (napr.: mazanie pamäte RAM na každom virtuálnom desktope po tom, čo ho VDI správca vytvorí pod svojím Admin účtom a i.).

Fáza 2: Definovanie cieľovej architektúry ZTN a jej komponentov

Po zhodnotení súčasných podmienok, nástrojov, systémov a procesov je ako ďalší krok vhodné vyskladať mapu komponentov, ktoré budú predstavovať stavebné bloky, podľa ktorých bude transformácia ZeroTrust postupovať v nasledujúcich rokoch. V prípade, ak nastanú okolnosti, či podmienky na vylepšenie sady komponentov, je vhodné ich doplniť. Neodporúča sa výrazne meniť tie, ktoré boli stanovené ako základ. Ide o už spomínanú konzistenciu. Mohlo by to spôsobiť takzvaný efekt „jedno opravím“ a „desať pokazím“, takúto zmenu treba dôsledne premyslieť.

Pre názornosť je možné uviesť niekoľko stavebných blokov:

- Aktívna bezpečnosť koncových zariadení a implementácia perimetrových funkcionalít na endpointe.

- EDR (Endpoint Detection & Response).

- MDM (Mobile Device Management).

- FW na endpointe.

- Hardening a bezpečná konfigurácia endpointov.

- Just In Time pre privilegovaných users – časové ohraničenie administrátora.

- MFA – silné overenie a opustenie hesiel a ich náhrada na moderné koncepty postavené na FIDO2 štandarde pre APP, OS, DB, Network vrstvu.

- Adresárové služby dedikované výlučne pre privilegovaných používateľov, úplne oddelené od bežného kampusového prostredia.

- IAM – Identity & Access Management pre zaistenie governance nad aktívnymi operáciami účtov, rolí, oprávnení, hesiel, identít.

- PAM – Privileged Access Management riešenia, resp. SSH/RDP proxy.

- HTML5 Proxy pre elimináciu používania VPN.

- Role-Based Access Control pre používateľskú komunikáciu na sieti, resp. Identity Based (odchod z IP based).

- Riadenie prístupu tretích strán s nespravovanými zariadeniami do prostredia organizácie.

- Detekčné nástroje, Monitoring/Viditeľnosť/Logovanie/ SIEM (agregácia a parsovanie logov).

- Just In Time (JIT) access (Time Based Access Control) – eliminácia perzistencie administrátorských účtov na infraštruktúre a pracovných staniciach.

- Utlmovanie SSL VPN a prechod na VPN Less (SSO, Access Proxy, IdP v SaaS).

- Konsolidácia IP-SEC tunelov, ich rušenie a prechod na restové API so zabezpečenou API GW.

- API GW/WAF Automatizácia a skrátenie time-2-market. Email Security opustenie zastaralého exchange on-prem a prechod na cloudové služby postavené na https.

- DLP @ Scale – automatizácia klasifikácie a ochrany údajov.

- OfficeLAN (802.1x) a Network access control v kampusovej sieti.

- Segmentácia sietí.

- Aplikačná bezpečnosť a bezpečný vývoj v SDLC, resp. Ci/Cd reťazci podľa OWASP DSOMM priemyselného štandardu s vyhodnocovaním maturity modelu pomocou nástroja ASOC (Application Security Orchestration and Correlation).

- Osveta a budovanie kultúry z postoja „oni riešia bezpečnosť“ na „Ja som zraniteľnosť/zodpovedný“. Budovanie konceptu „Security Champion“ a decentralizovať technickú bezpečnosť do jednotlivých organizačných zložiek spoločnosti.

Fáza 3: Implementácia pilotného projektu v vybranom segmente.

Výber pilotného projektu je v počiatočnej etape zavádzania zmien kľúčový. Pilot je možné zrealizovať minimálne nasledujúcimi spôsobmi:

- Zapojiť vrcholový manažment (resp. pozícia „Board - B“), prípadne B-1.

Výhody: úspech zaručí rýchlejšie napredovanie pri nasadzovaní zmeny vo zvyšku organizácie, nakoľko pozitívna skúsenosť manažmentu, bude pôsobiť ako prevencia proti odporu odspodu.

Nevýhody: ak sa pilot nepodarí, prípadne zlyhá časť a zanechá negatívnu skúsenosť používateľov kategórie „B“, bude následne náročné presvedčiť manažment na masívnom nasadení naprieč celou organizáciou. - Začať s technickým personálom (napr.: IT zamestnanci).

Výhody: sú tolerantní na chyby a prípadne technické nepodarky a chápu po technickej stránke, prečo sa tak deje.

Nevýhody: spravidla trpia prevádzkovou slepotou a majú tendenciu prehliadnuť nedostatky, prípadne vlastnosti, ktoré by tzv. „biznisovo“ orientovaný zamestnanec identifikoval. Toto sa môže neskôr prejaviť pri plošnom nasadzovaní zmeny a prípadné eskalácie môžu spôsobiť zdržanie. - Spustiť pilotnú prevádzku na celej organizácii a aplikovať model postupného nábehu na základe dobrovoľnosti.

Výhody: naskočia nadšení zamestnanci, ktorí sú ochotní spolupracovať a výborne sa ladia prípadné nedokonalosti.

Nevýhody: príliš veľa podnetov na prípadne spracovanie na strane IT podpory a neschopnosť odbavovať sťažnosti z pilotnej prevádzky. V takomto prípade je vhodné posilniť tím IT podpory, aby nevznikla v organizácii frustrácia z nevybavovania požiadaviek a eskalácie smerom na manažment.

Odporúča sa vždy aplikovať takú časť diela, ktorá zaručí pozitívnu skúsenosť a prvotný úspech. Takto vzniknú vhodné motivačné predpoklady a ochota odpustiť prípadne nedostatky v neskoršej fáze implementácie na rozsiahlejší objem používateľov.

Úlohou lídra transformačnej zmeny ZeroTrust je zaistiť takú taktiku, aby jej nasadenie bolo čo najefektívnejšie. To si vyžaduje aktívne zapojenie a adaptáciu na všetkých úrovniach organizácie: - Manažment musí prejaviť viditeľné líderstvo a angažovanosť v transformácii.

- Zamestnanci musia pochopiť motiváciu a princípy Zero- Trust modelu a dopady na ich spôsob fungovania a prácu. Je dôležité im poskytnúť relevantné školenia a podporu.

- Technický personál: musí disponovať potrebnými znalosťami a zručnosťami na implementáciu a správu ZeroTrust infraštruktúry.

- Dodávatelia a partneri musia zmenu rešpektovať a prispôsobiť sa novým pravidlám.

Záver

Transformácia na model Zero Trust nie je jednoduchý úkon, ale nevyhnutný krok pre zabezpečenie moderných IT prostredí a tento proces si vyžaduje dôkladné plánovanie a postupný prechod, zmena skokom môže narušiť stabilitu ba dokonca bezpečnosť daného subjektu.

Transformácia zahŕňa viacero fáz, od analýzy existujúceho stavu až po implementáciu nových technológií. Individualita každého prostredia je dôležitým prvkom. Každá organizácia má svoje špecifiká, preto je potrebné prispôsobiť riešenie konkrétnym okolnostiam či potrebám spoločnosti. Zero Trust nie je pordukt, ktorý si subjekt objedná a nasadí do prostredia, je to cesta ktorá si vyžaduje vytrvalosť, konzistentnosť, jasnú víziu a disciplínu. Úspešná implementácia Zero Trust závisí od zavedenia viacerých bezpečnostných prvkov, ako je silná autentifikácia, ochrana koncových zariadení a segmentácia sietí.

Zmena na Zero Trust si vyžaduje nielen technické úpravy, ale aj zmenu myslenia a správania zamestnancov, partnerov a dodávateľov, nová kultúra a prechod z „They are responsible“ na „I am Vulnerability“ je tou vzácnou esenciou, ktorú treba v horizonte rokov meniť postupnými krokmi.

Záverom možno konštatovať, že transformácia na model Zero Trust je náročná, ale nevyhnutná investícia do budúcnosti, je zárukou prežitia subjektu na trhu ak daný subjekt závisí od informačných a komunikačných technológií. Prináša so sebou zvýšenú produktivitu, bezpečnosť, flexibilitu a odolnosť IT aktív, čo je v dnešnom digitálnom biznise čoraz dôležitejšie.

Použité zdroje:

[ 1 ] Antifragility pojem (Nassim Nicholas Taleb), https://en.wikipedia.org/wiki/Antifragility

[ 2 ] Google ZeroTrust Security Model, https://cloud.google.com/blog/topics/developers-practitioners/zero-trust-and-beyondcorp-google-cloud

[ 3 ] Gallup Talenty. Dostupné na https://www.gallup.com/cliftonstrengths/en/253715/34-cliftonstrengths-themes.aspx