Porozumění konceptu bezpečnostních zón a konduitů jako základu hloubkové obrany provozních technologií a s níPorozumění konceptu bezpečnostních zón a konduitů jako základu hloubkové obrany provozních technologií a s nísouvisejících bezpečných segmentací je esenciální znalostí pro ochranu kritické infrastruktury a průmyslových podniků.

provozní technologie kybernetická bezpečnost koncept zóny a konduitů PERA model bezpečnostní zóna průmyslový řídicí systém konduit

Úvod

První zaznamenané incidenty kybernetické bezpečnosti provozních technologií (tzv. Operational Technologies – OT) nastaly v letech 2001 (interní zaměstnanec pomocí rádiové a počítačové techniky), 2003 (červ Slammer) a 2005 (červi Zotob a PnP). [1] Tedy podstatně dříve, než se objevil v roce 2010 celosvětově známý červ Stuxnet, který výrazným způsobem akceleroval související bezpečnostní problematiku. [2] V dnešní době se tato oblast stává naléhavějším tématem, a to nejen kvůli stále větší propojenosti digitalizovaného světa a neustále se zvyšující konvergenci informačních a provozních technologiích [3], ale také kvůli souvisejícím hybridním hrozbám [4] a stále rostoucímu napětí kybernetických hrozeb cílících mimo jiné také na státní kritickou infrastrukturu [5], která v základu svého provozu vyžívá hojně právě zmíněných OT technologií.

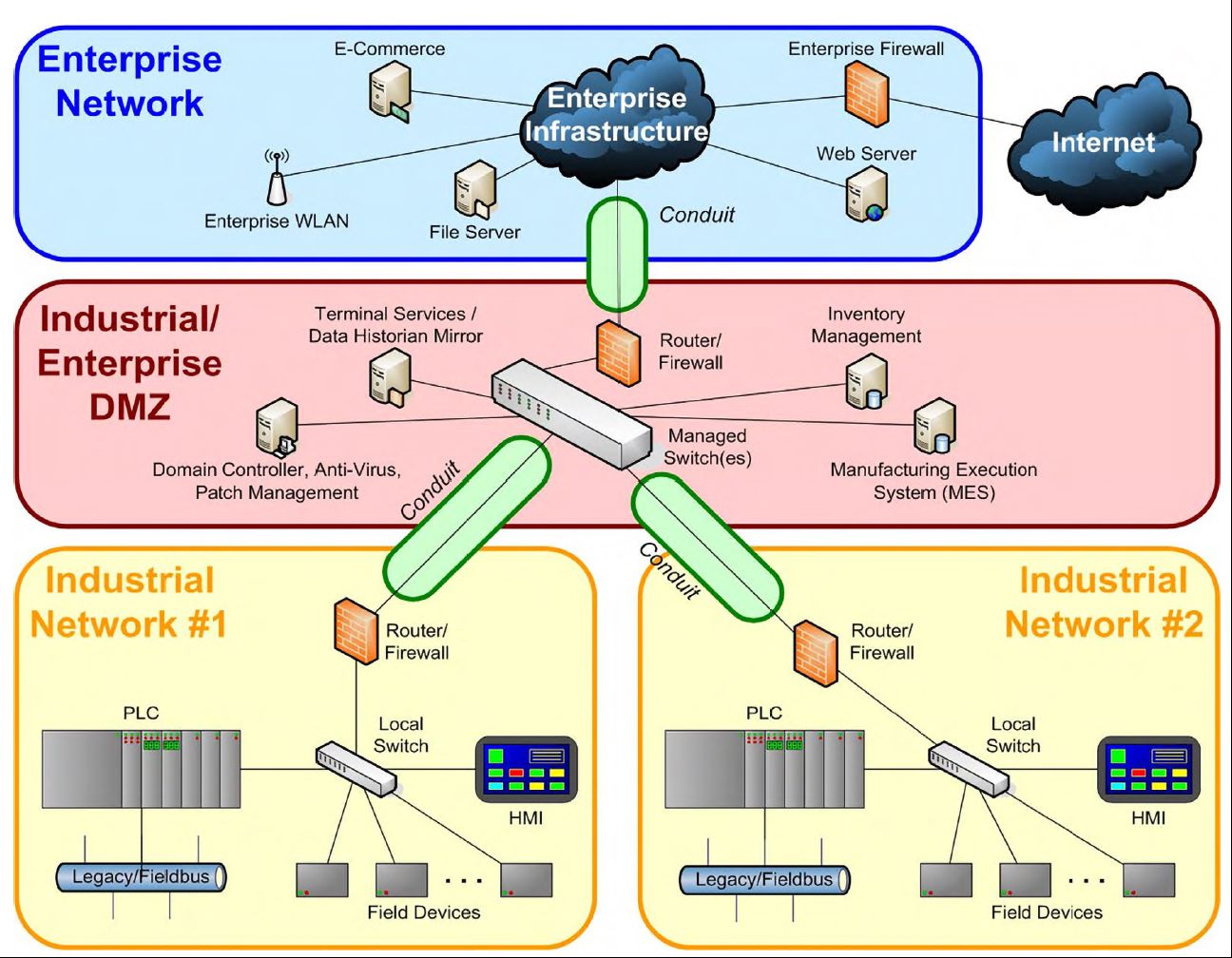

S rostoucím počtem hrozeb a zároveň neustále se rozšiřující paletou zranitelností systémů bezpečnostní experti organizací hledají účinné strategie pro ochranu těchto systémů. Tento článek představuje koncept zón a konduitů (z anglického Zones & Conduits – Z&C)1, který tvoří jednu z klíčových metod pro posílení kybernetické bezpečnosti popsané napříč různými standardy kybernetické bezpečnosti, mezi něž patří především velmi silné ukotvení v mezinárodní sérii předních bezpečnostních standardů IEC62443. [6] Tento koncept, zobrazený zjednodušeně na Obr. 1 kombinuje přístup segmentace sítě s implementací bezpečnostních konduitů a nabízí efektivní rámec pro identifikaci a ochranu kritických systémů a dat v průmyslových prostředích. [7]

Článek se v první části zaměřuje na analýzu Z&C konceptu jako klíčového nástroje pro zabezpečení různorodých OT systémů, kterých dnes existuje velké množství různých skupin. [6] V jeho druhé části bude zkoumána definice zón i konduitů a jejich vztah k bezpečnostní architektuře. Bude vysvětlena role architektonického nákresu zón a konduitů z pohledu kybernetické bezpečnosti a vztah Z&C konceptu k architektonickému modelu Purdue Enterprise Reference Architecture (tzv. PERA model). Současně celý článek poskytuje praktický přesah pro jeho implementaci a správu a hodnotí přínosy a možnosti konceptu zón a konduitů pro moderní průmyslové organizace.

Obr. 1: Příklad podnikové architektury rozdělené do samostatných zón dle IEC62443-3-3 [9]

Obr. 1: Příklad podnikové architektury rozdělené do samostatných zón dle IEC62443-3-3 [9]

Zones & Conduits koncept

Pracovní skupina ISA-99 představila v minulosti model zón a konduitů jako způsob segmentace a izolace různých podsystémů v řídicím systému. [10] Dle nich je zóna definována jako seskupení logických nebo fyzických aktiv, která sdílejí společné bezpečnostní požadavky na základě faktorů, jako je kritičnost systému pro provoz organizace nebo následek v případě incidentů2. [11] Jednotlivé zóny mají mít definované bezpečnostní úrovně a zařízení v dané zóně mají podléhat této bezpečnostní úrovni. Pokud tato zařízení nemají schopnost naplnit svůj bezpečností potenciál výše, nebo alespoň na požadovanou úroveň, musejí být přijata dodatečná bezpečnostní opatření, jako je implementace dalších technologií nebo procesů. Pokud to není možné, je nutné definovat soubor konkrétních kompenzačních opatření, která následně tuto úroveň vyrovnají. [8]

International Society of Automation (ISA) představila koncept zón a konduitů v roce 2010 v rámci série mezinárodních bezpečnostních standardů IEC 62443, mezi které byl předchozí standard IS-99 začleněn. [12] Základní logika zůstala v podstatě nezměněna, a tak hlavní standardy této série, které popisují Z&C koncept, jsou IEC 62443-1-1, který definuje reprezentativní architektury sítí ICS, a IEC 62443-3-2, který definuje požadavky na hodnocení rizik pro zóny a konduity. Z&C koncept však prochází celou sérií IEC62443.

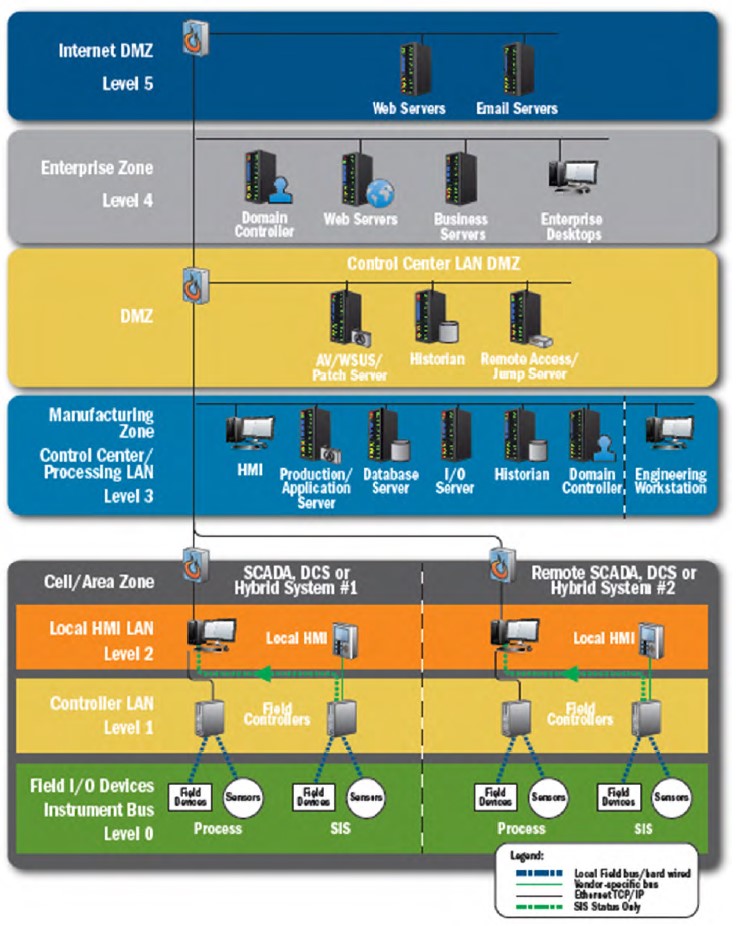

Obr. 2: Doporučená bezpečná síťová architektura podle CSSP [14]

Obr. 2: Doporučená bezpečná síťová architektura podle CSSP [14]

Evolučně podobný přístup k architektuře sítí lze nalézt v guideliness NIST 800-82 Guide to Operational Technologies (OT) Security, který ve své původní verzi přijal pro zabezpečení ICS strategii hloubkové obrany (tzv. Defence-in-Depth)3. [13] Tato strategie byla vyvinuta v rámci programu Ministerstva vnitřní bezpečnosti Spojených států.

Související program pro bezpečnost řídicích systémů (Control Systems Security Program – CSSP) výslovně odkazuje na koncept Z&C ve své doporučené praxi (současně s modelem PERA). Související metodický dokument CSSP „Zlepšení kybernetické bezpečnosti průmyslového řídicího systému pomocí strategií hloubkové obrany“ poskytuje architektonické nákresy v souladu s konceptem Z&C i modelem PERA (viz Obr. 2).

Z&C koncept pronikl také do konkrétních průmyslových odvětví. V návaznosti na průmysl těžby ropy a zemního plynu byl model PERA v kombinaci se Z&C konceptem prezentovaným v IEC 62443 doporučen Radou pro koordinaci sektoru ropy a zemního plynu (ONG SCC) a Radou pro zemní plyn (NGC). Doporučení uvádí, že tento model by měl být implementován společnostmi jako součást jejich celkového řešení kybernetické bezpečnosti. [15]

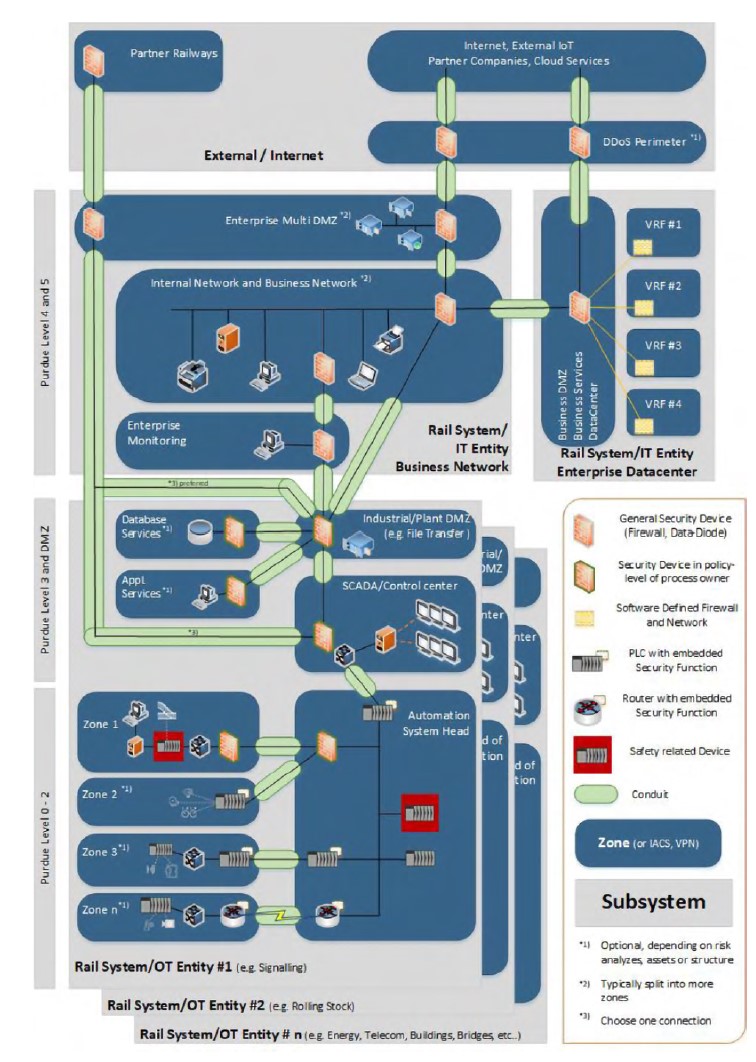

Obr. 3: Příklad návrhu zón železničního systému [16]

Obr. 3: Příklad návrhu zón železničního systému [16]

Pro provoz železnic vydal CENELEC standard CLC/TS 50701, který bere v úvahu relevantní aspekty související s kybernetickou bezpečností a čerpá inspiraci z různých zdrojů (mmj. z IEC 62443-3-3) a přizpůsobuje je železničnímu kontextu. Tento standard pokrývá řadu klíčových témat, jako je přehled železničního systému, kybernetická bezpečnost během životního cyklu železničních systémů, hodnocení rizik, návrh zabezpečení, opatření kybernetické bezpečnosti, správa zranitelnosti, správa bezpečnostních záplat a samozřejmě tvorba zón a konduitů.

V souvislosti s tímto standardem vydala ENISA velmi praktické guidelines „Zóny a konduity pro železnice (Zones and Conduits for Railways)“, které koncept Z&C přímo aplikují na architektury typické pro tento sektor. [16] Jedná se o jeden z velmi zdařilých dokumentů přímo vycházejících z postupů uvedených v IEC62443. Tento dokument může posloužit také jako návodný instrument pro další průmyslová odvětví. Příklad návrhu zón takového železničního systému lze nalézt na Obr. 3.

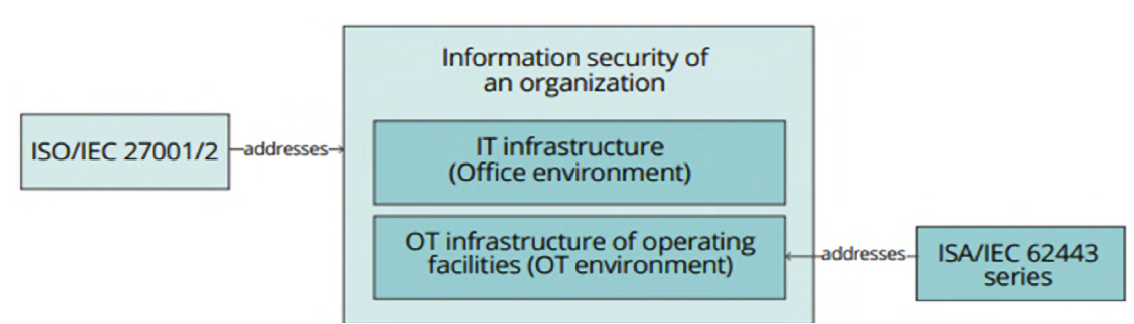

Obr. 4: Vztah ISO 27001/2 s IEC 62443 [20]

Obr. 4: Vztah ISO 27001/2 s IEC 62443 [20]

Z&C koncept se tak postupně dostává do metodických pokynů mnoha dalších průmyslových odvětví, která se snaží reagovat na aktuální potřeby neustále se zvyšujících hrozeb kybernetické bezpečnosti. Z pohledu průmyslové bezpečnosti je tak hlavním smyslem Z&C konceptu zajistit bezpečnost provozního prostředí oddělením průmyslové zóny od ostatních částí podniku (tzv. segmentace) a poté stále podrobněji od sebe oddělovat na menší zóny mnohdy velmi komplexní průmyslové systémy s odlišnými provozními a bezpečnostními požadavky.

Mezi zónami lze povolit pouze nezbytné a dobře zdokumentované komunikační cesty mezi nimi (tzv. konduity). Konduity by následně měly být chráněny doprovodným síťovým zařízením, aby bylo zajištěno, že mezi zónami mohou být přenášena pouze povolená data a přistupovat do nich mohou jen oprávnění uživatelé. [17] Pro plný bezpečnostní význam musí současně s definicí zón dojít také k definování jejich bezpečnostních úrovní (tzv. Security Level – SL) a s tím souvisejícího příslušného spektra bezpečnostních požadavků dle IEC62443-3-3 a dalších norem této série. [8]

Tyto požadavky rozděluje norma do pěti hlavních úrovní zabezpečení4, přičemž kvalitativní posun v úrovních zabezpečení je patrný z následujícího popisu:

- SL-0: není určena žádná bezpečnostní ochrana ani požadavky.

- SL-1: ochrana před příležitostným nebo náhodným narušením bezpečnosti.

- SL-2: ochrana proti úmyslnému porušení pomocí jednoduchých prostředků, užití malých zdrojů, obecných dovedností a malé motivace ze strany pachatele.

- SL-3: ochrana proti úmyslnému porušení pomocí sofistikovaných prostředků, užití průměrných zdrojů, specifických technických dovedností a znalostí IACS a střední motivace ze strany pachatele.

- SL-4: ochrana proti úmyslnému porušení pomocí sofistikovaných prostředků užití významných zdrojů, specifických technických dovedností IACS a vysoké motivace ze strany pachatele.

Na základě předchozí analýzy rizik je tedy možné přesně zacílit na specifickou zónu nebo konduit implementací konkrétních technických a procesních bezpečnostních opatření. 5 Standardy IEC 62443 tak nabízejí robustní a modulární systém s konkrétními pokyny organizacím, jak vybudovat komplexní ochranný bezpečnostní program pro OT systémy, jak standardizovat jejich bezpečnostní profil [18], jak udělat návrh jejich architektury z pohledu bezpečnosti, jak na ně aplikovat konkrétní technické bezpečnostní požadavky a jak současně konkrétně zlepšit bezpečnostní politiku organizace. [19]

Tento systém tak tvoří velmi silný komplementární systém řízení kybernetické bezpečnosti (tzv. CSMS) ke známému systému řízení bezpečnosti informací (tzv. ISMS dle ISO27001), viz Obr. 4.6

Závěr

Tento článek se v první části zaměřil na koncept zón a spojení (Zones and Conduits – Z&C) dle IEC62443 a jejich aplikaci z hlediska kybernetické bezpečnosti na průmyslové sítě a provozní systémy. V druhé části se bude článek zabývat definováním bezpečnostní zóny, definováním konduitu, architektonickým nákresem (tzv. Zones and Conduits drawing) a vztahem Z&C konceptu k modelu PERA.

This email address is being protected from spambots. You need JavaScript enabled to view it.

This email address is being protected from spambots. You need JavaScript enabled to view it.

This email address is being protected from spambots. You need JavaScript enabled to view it.

This email address is being protected from spambots. You need JavaScript enabled to view it.

Poznámky pod čarou:

- Ačkoli je tento koncept v zahraničí již běžně mnoho let používán, v ČR zatím vzhledem k absenci širokospektrální praxe nemá ustálené pojmenování. Autor1 Ačkoli je tento koncept v zahraničí již běžně mnoho let používán, v ČR zatím vzhledem k absenci širokospektrální praxe nemá ustálené pojmenování. Autorčlánku v minulých letech předkládal tento koncept jako „koncept zón a spojení“ (z angl. Zones and Conduits – Z&C). Jakkoli toto spojení může znít jazykověpěkně, na základě aktuální praxe v ČR se autor přiklání ke „konceptu zón a konduitů“ a k vytvoření nového bezpečnostního pojmu „konduit“ (z anglického„Conduit“), který by přesnějším způsobem zobrazoval požadované bezpečnostní charakteristiky (podobně jako dříve autorem představená kompenzačníopatření v kontextu kybernetické bezpečnosti [8]). Ustálenost pojmu „konduit“ může pomoci nejen bezpečnostní komunitě přesněji vyjádřit a pochopitarchitektonický záměr z pohledu kybernetické bezpečnosti, protože slovo „spojení“ lze v tomto kontextu chápat více způsoby. Charakteristiky a význam„konduitu“ jsou rozepsány v druhé části článku.

- Zde jsou myšleny incidenty obecně. Tedy nikoli jen incidenty kyberbezpečnostní, ale i fyzické, ohrožení zaměstnanců a lidí, životního prostředí apod.

- Tyto guideliness byly původně pouze pro ICS systémy (podmnožina OT). V roce 2023 došlo k jejich aktualizaci a současně k významnému rozšíření aplikovatelnostisměrem na OT technologie (hlavní množina) [6].

- Organizace si však může určit vlastní bezpečnostní úrovně. Přičemž je doporučeno, aby byly minimálně tři.

- Oproti ISO27001, které je především procesně administrativní, nabízí IEC62443 konkrétní technická řešení bezpečnosti systému.

- ISO27001 bezpečnost průmyslových provozních technologií vůbec neřeší. Jeho použitelnost pro průmysl je tak nejen nevhodná, ale především naprostonedostatečná z hlediska bezpečnosti. I když je IEC 62443 velmi cenným nástrojem pro zabezpečení OT systémů, má také samozřejmě své limity – tatosérie není zamýšlena jako náhrada bezpečnostních norem a postupů pro bezpečnost provozu (tzv. oblast Safety, prezentovaná např. standardy ISA84/SILnebo PHAZOP a dalšími). Tyto normy často postrádají specifické pokyny pro elektronické/síťové/počítačové systémy, z tohoto pohledu je tak IEC 62443velmi užitečný doplněk. Z hlediska komplexního zajištění kybernetické bezpečnosti celé organizace je nezbytné používat průřezově všechny tyto standardyvedoucí společně ke komplexní identifikaci rizik a potenciálních dopadů, zajištění organizační kontinuity a předcházení negativním zdravotním, bezpečnostním,environmentálním a kybernetickým incidentům.

Použité zdroje:

[ 1 ] TEUMIN, D. J. Industrial Network Security, 2nd Edition. International Society of Automation (ISA), 2010.

[ 2 ] LANGNER, Ralph. Robust Control System Networks: How to achieve reliable control after Stuxnet. Momentum Press, 2012.

[ 3 ] DAVID, Ilja a Roman JAŠEK. Konvergence a divergence OT a ICT technologií ve vztahu ke kybernetické bezpečnosti (Convergence and divergenceof OT and ICT technologies in relation to cyber security). Data Security Management (DSM). 2023, 30.06.2023, 10. ISSN 2336-6745

[ 4 ] KURFÜRST, J. a PAĎOUREK, J. Za zrcadlem: Hybridní válka jako staronový fenomén mezinárodních vztahů, 2021st ed. Academia.

[ 5 ] ŘEHKA, Karel. Informační válka. Academia, 2017.

[ 6 ] DAVID, Ilja a Roman JAŠEK. Směrem k řešení OT kybernetické bezpečnosti (Towards Solution of OT Cyber Security). Data Security Management(DSM). 2023, 30.09.2023, 10. ISSN 2336-6745

[ 7 ] MACAULAY, Tyson a Bryan SINGER. Cybersecurity for Industrial Control Systems. CRC Press, 2012. ISBN 978-1439801963.

[ 8 ] DAVID, Ilja a Luděk LUKÁŠ. Řešení kompenzačních opatření kybernetické bezpečnosti dle norem IEC 62443. (Cyber Security CompensatingMeasures according to IEC 62443). Data Security Management (DSM). 2021, 1.1.2021, XXV(1), 7. ISSN 1211-8737.

[ 9 ] ISA/IEC 62443-3-3: 2013 - Industrial communication networks – Network and system security – Part 3-3: System security requirementsand security levels

[ 10 ] DAVID, Ilja a Roman JAŠEK. Purdue Enterprise Architecture Model ve vztahu k průmyslové kybernetické bezpečnosti (The Purdue EnterpriseArchitecture Model in relation to Industrial Cybersecurity). Data Security Management (DSM). 2023, 30.12.2023, 10. ISSN 2336-6745

[ 11 ] KNAPP, Eric D. a Joel Thomas LANGILL. Industrial Network Security: Securing Critical Infrastructure Networks for Smart Grid, SCADA,and Other Industrial Control Systems. Syngress, 2015. ISBN 978-1597496452.

[ 12 ] BODUNGEN, Clint, Bryan SINGER, Aaron SHBEEB, Kyle WILHOIT a Stephen HILT. Hacking Exposed Industrial Control Systems: ICS and SCADASecurity Secrets & Solutions. Mc Graw-Hill Education, 2016. ISBN 978-1259589713.

[ 13 ] National Institute of Standards and Technology. NIST SP 800-82: Guide to Operational Technology (OT) Security. Rev. 3. NIST, 2022.

[ 14 ] Recommended Practice: Improving Industrial Control System Cybersecurity with Defense-in-Depth Strategies: Industrial Control Systems CyberEmergency Response Team. The Department of Homeland Security (DHS), September 2016.

[ 15 ] JOHNSEN, Stig, Rune ASK a Randi ROISLI. Reducing Risk in Oil and Gas Production Operations [online]. 2007 [cit. 2021-5-11].Available from: https://link.springer.com/chapter/10.1007/978-0-387-75462-8_7

[ 16 ] ENISA, ER-ISAC, Zoning and Conduits for Railways. February 2022.

[ 17 ] COLBERT, Edward J.M. a Alexander KOTT, ed. Cyber-security of SCADA and Other Industrial Control Systems. Springer, 2016.ISBN 978-3319321233.

[ 18 ] KOBES, Pierre. Guideline Industrial Security: IEC62443 is easy, 3rd rev. Ed. VDE Verlag, 2023.

[ 19 ] DAVID, Ilja a Luděk LUKÁŠ. Aplikace kompenzačních opatření pro systém vnitřních vodotěsných dveří do bezpečnostní politiky lodidle IEC 62443 (Application of compensating countermeasures for system of internal water tight doors into ship security policy).Elektrorevue [online]. 2021, 30.04.2021, 2021(23), 10. ISSN 1213–1539.

[ 20 ] ISAGCA, Applying ISO/IEC 27001/2 and the ISA/IEC 62443 Series for Operational Technology Environments, 2021.

[ 21 ] PARSONS, Dean. ICS Cybersecurity: Field Manual Vol. 1-3. SANS, 2023.

[ 22 ] DELY, Jason. Effective ICS Cybersecurity Using the IEC 62443 Standard: Companion piece to “Managing ICS Security With IEC 62443”,2nd Ed. SANS Institute, 2023.

[ 23 ] RADVANOVSKY, Robert a Jakob BRODSKY, ed. Handbook of SCADA/Control Systems Security. 2nd. Edition. CRC Press, 2016.ISBN 9780367596668.

[ 24 ] INCIBE-CERT: Blog, Zones and conduits, protecting our industrial network, 21-Jun.-2018.

[ 25 ] ACKERMAN, Pascal. Industrial Cybersecurity. Packt, 2012. ISBN 978-1788395984.

[ 26 ] IEC 62443-1-1. Industrial communication networks – Network and system security – Part 1-1: Terminology, concepts and models.International Electrotechnical Comission, 2009.

[ 27 ] MUSTARD, Steve. Industrial Cybersecurity: Case Studies and Best Practices. International Society of Automation (ISA), 2022.