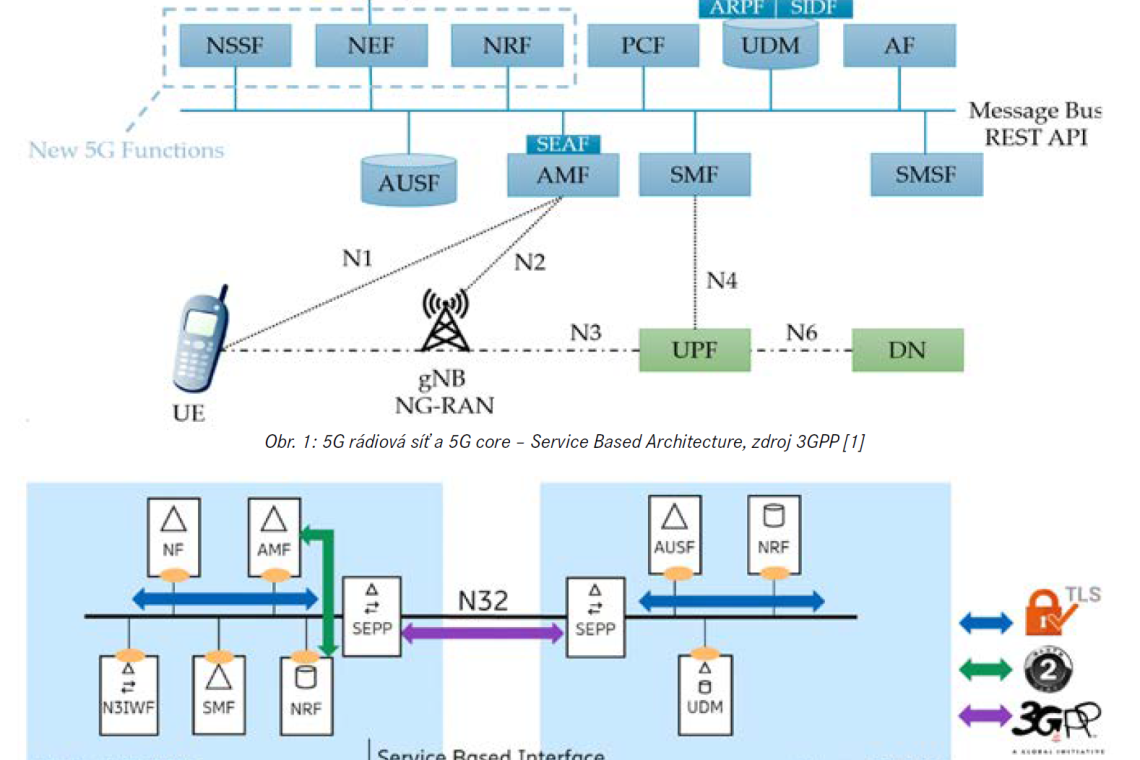

Dnešní 5G sítě jsou postaveny na webových technologiích. Veškerá signalizace (control plane) uvnitř jádra 5G sítě se dnesodehrává pomoci REST API a https protokolu. Od protokolů, jako byla SS7 (signalizace č. 7), SIGTRAN, ale i DIAMETER, se jižustupuje nebo se používají jen kvůli zpětné kompatibilitě se 4G sítěmi, případně 3G a 2G sítěmi.

5G sítě kybernetická bezpečnost SBA zero-day útoky

Webové aplikace jsou dnes pro podnikání ještě důležitější než kdykoli předtím, a proto se na ně útočníci neúnavně zaměřují, což přispívá k rostoucím obavám o bezpečnost organizace.

Obavy jsou zejména ze zachování ochrany před vznikajícími zero-day útoky přes detekci pokusů o únik dat, přes snížení rizika vyplňování přihlašovacích údajů, které vede k převzetí účtu, až po detekci ztráty dat, dokonce i skenování pro nahrávání malwaru do aplikací.

Bezpečnost 5G sítí

V 5G sítích jsou na rozdíl od 2G, 3G a 4G sítí již výhradně používané webové technologie a plně se upustilo od použití non IP signalizačních protokolů, jako je signalizace č. 7. Také se upustilo od protokolů na bázi IP, jako jsou RADIUS a DIAMETER.

Jednotlivé prvky v jádru 5G sítě mají rozhraní RESTful API (Application Programming Interfaces) – tato architektura je u 5G označována jako 5G Service Based Architecture (SBA). Jsou propojeny navzájem pomocí tzv. Message Bus. Pro zabezpečení této komunikace jsou použity technologie TLS, OAuth2 a IPsec.

V 5G sítích je plně zavedeno oddělení uživatelské roviny (uživatelských dat) a řídící roviny (signalizace) pomocí architektury zvané CUPS (Control and User Plane Separation) v jádru 5G sítě.

CUPS (Control and User Plane Separation)

5G sítě plně oddělují funkce řídicí roviny (control plane), tedy signalizací (které se starají o správu připojení uživatelů, o zásady QoS, provádění autentizace uživatele, podporu mobility atd.), a uživatelské roviny (user plane), která se zabývá směrováním vlastního datového provozu a kde se odehrává vlastní přenos uživatelských dat.

Hlavní motivací pro oddělení řídicí a uživatelské roviny je nezávislé škálování funkcí uživatelské roviny, což operátorům umožňuje mnohem flexibilnější nasazení a dimenzování sítě. Pokud např. stoupne datový provoz, lze přidat více uzlů datové roviny (např. prvků UPF), aniž by to ovlivnilo funkce řídicí roviny. Další výhodou oddělní řídicí a uživatelské roviny je také vyšší úroveň bezpečnosti tím, že je komplet oddělena od uživatelských dat.

Oddělení řídicí a uživatelské roviny je pro sítě 5G zásadní, protože umožňuje operátorům rozdělit paketové jádro sítě na řídicí rovinu (signalizaci), která může být umístěna centrálně, a uživatelskou rovinu umístit blíže k aplikaci, a tím snížit i latenci.

Architektura CUPS byla poprvé představena ve verzi R14 3GPP u sítí 4G LTE známé jako SAE (System Architecture Evolution), kde se jádro sítě nazývá EPC (Evolve Packet Core). U sítí čtvrté generace s architekturou CUPS došlo k rozdělení prvků jádra sítě SGW (Serving Gateway) na SGW-CP (Serving Gateway-Control Plane) a SGW-UP (Serving Gateway-User Plane) a u prvků PGW (PDN Gateway) na PGW-CP (PDN Gateway-Control Plane) a PGW-UP (PDN Gateway-User Plane).

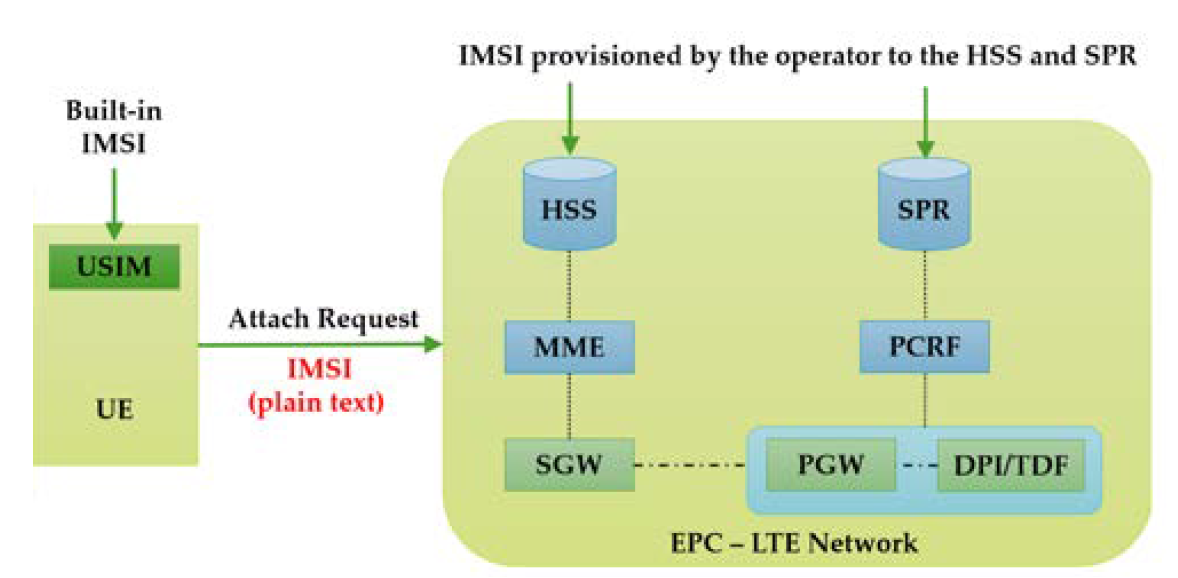

Obr. 2: Service Based Interface a propojení 5G sítí pomocí brány SEPP, zdroj 3GPP [1]

Obr. 2: Service Based Interface a propojení 5G sítí pomocí brány SEPP, zdroj 3GPP [1]

Zabezpečení jádra sítě 5G

Použití SBA (Service Based Architecture) také zavedlo ochranu na vyšších protokolových vrstvách (tj. transportní a aplikační), navíc k ochraně komunikace mezi entitami jádrové sítě na vrstvě internetového protokolu (IP) (typicky IPsec). Proto funkce základní sítě 5G podporují nejmodernější bezpečnostní protokoly, jako je TLS 1.2 (Transport Layer Security) a TLS 1.3 pro ochranu komunikace na transportní vrstvě, a rámec OAuth2 na aplikační vrstvě, aby bylo zajištěno, že přístup k nim budou mít pouze autorizované síťové funkce.

Pokud komunikace probíhá mezi dvěma různými jádry v různých sítích, tedy např. v případě roamingu, tak komunikace probíhá prostřednictvím SEPP (Security Edge Protection Proxy). Veškerá signalizace mezi operátory bude procházet těmito bezpečnostními proxy. Dále je vyžadována autentizace mezi jednotlivými SEPP. To umožňuje efektivní filtrování provozu přicházejícího z mezioperátorského propojení.

Nové bezpečnostní řešení aplikační vrstvy na rozhraní N32 mezi SEPP bylo navrženo tak, aby poskytovalo ochranu citlivých datových atributů a zároveň umožňovalo mediační služby v celém propojení. Hlavními součástmi zabezpečení SBA jsou autentizace a ochrana přenosu mezi síťovými funkcemi pomocí TLS, autorizační rámec využívající OAuth2 a vylepšené zabezpečení propojení pomocí nového bezpečnostního protokolu navrženého 3GPP (při komunikaci mezi sítěmi).

Ochrana integrity dat uživatelské roviny

V 5G byla jako nová funkce zavedena ochrana integrity uživatelské roviny (UP) mezi zařízením (UE) a základnovou stanicí (gNB). Stejně jako funkce šifrování je podpora funkce ochrany integrity povinná na zařízeních i na gNB.

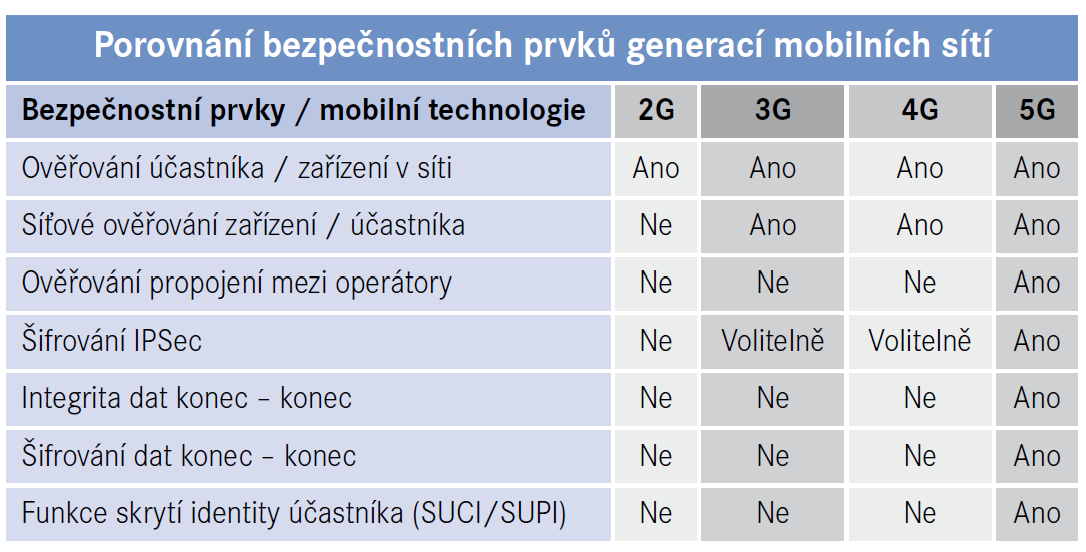

Obr. 3: Posílání IMSI v otevřené formě u 2G, 3G a 4G sítí, příklad je znázorněn u 4G LTE sítě

Obr. 3: Posílání IMSI v otevřené formě u 2G, 3G a 4G sítí, příklad je znázorněn u 4G LTE sítě

Bezpečnost 5G sítí na rádiovém rozhraní

V telekomunikačních systémech operátor sítě přiděluje každé SIM kartě (účastníkovi) jedinečný identifikátor známý od 2G až do 4G jako IMSI (International Mobile Subscriber Identity) a pro 5G sítě jako SUPI (Subscription Permanent Identifier). Protože autentizace mezi uživatelem a jeho poskytovatelem sítě je založena na sdíleném symetrickém klíči, může k němu dojít až po identifikaci uživatele. Pokud jsou však hodnoty IMSI odesílány mezi UE se základnovou stanicí jako prostý text v nešifrované formě (v 2G, 3G a 4G sítích) prostřednictvím rádiového přístupového spojení, lze uživatele identifikovat, lokalizovat a sledovat pomocí těchto trvalých identifikátorů.

Aby se předešlo tomuto narušení soukromí, mobilní síť přiděluje SIM kartě (IMSI) dočasné identifikátory (v sítích 2G a 3G jako TMSI – Temporary Mobile Subscriber Identity) a GUTI (Global Unique Temporary Identifier) pro systémy 4G a 5G. Tyto často se měnící a dočasné identifikátory se pak používají pro účely identifikace přes rádiový interface. Existují však určité situace, kdy autentizace pomocí dočasných identifikátorů není možná, např. když se uživatel poprvé registruje do mobilní sítě, a ještě mu není přidělen dočasný identifikátor.

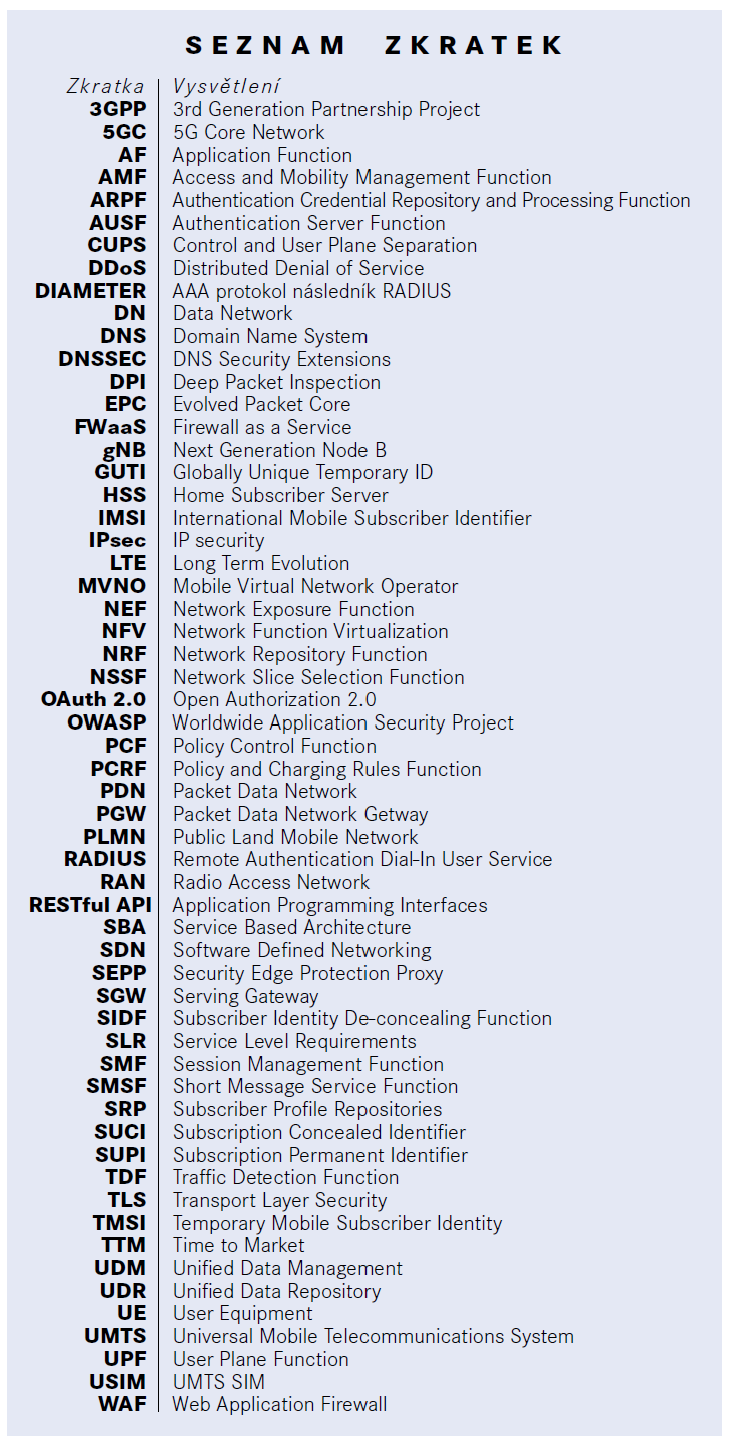

Tab. 1: Bezpečnost sítí 2G GSM, 3G UMTS, 4G LTE a 5G NR

Tab. 1: Bezpečnost sítí 2G GSM, 3G UMTS, 4G LTE a 5G NR

Aktivní protivník typu „man-in-the-middle“ může záměrně simulovat tento scénář, aby donutil nic netušícího uživatele odhalit svoji dlouhodobou identitu. Tyto útoky jsou známé jako „IMSI catching“ útoky a přetrvávají v dnešních mobilních sítích včetně 4G LTE/LTE-Advanced.

Tento problém řeší až 5G sítě pomocí SUCI/SUPI (Subscription Concealed Identifier/Subscription Permanent Identifier). Paging a první přihlášení účastníka je zde pomocí skrytého identifikátoru SUCI.

Network Slicing

Network slicing (v doslovném překladu „krájení sítě“) je technické řešení umožňující rozparcelování sítě 5G na různé virtuální vrstvy, tzv. podsítě k různému využití a s odlišnými parametry, jež si vyžaduje příslušná technologie, kterou síť právě podporuje; bude možné rovněž připojení velkého množství zařízení (např. senzorů) k jediné vrstvě. Dalším přínosem tohoto nového standardu bude částečná decentralizace sítě, tedy umožnění přímé komunikace mezi jednotlivými zařízeními s vynecháním operátora, což umožní vyšší rychlost a nižší zpoždění při komunikaci.

5G network slicing je tedy síťová architektura, která umožňuje multiplexování virtualizovaných a nezávislých logických sítí na stejné fyzické síťové infrastruktuře. Každý segment sítě je izolovaná síť typu end-to-end přizpůsobená tak, aby splňovala různé požadavky konkrétních aplikací. Logická část sítě tedy slouží pouze pro daný účel nebo daného zákazníka.

Technologie network slicing tedy přebírá ústřední roli při podpoře mobilních sítí 5G, které jsou navrženy tak, aby efektivně zahrnovaly nepřeberné množství služeb s velmi odlišnými požadavky na úroveň služeb (Service Level Requirements – SLR). Realizace tohoto servisně orientovaného pohledu na síť využívá koncepty softwarově definovaných sítí (Software Defined Networking – SDN) a virtualizace síťových funkcí (Network Function Virtualization – NFV), které umožňují implementaci flexibilních a škálovatelných síťových segmentů na vrcholu společné síťové infrastruktury.

Z pohledu obchodního modelu je každý segment sítě spravován operátorem mobilní virtuální sítě (Mobile Virtual Network Operator – MVNO). Poskytovatel infrastruktury (vlastník telekomunikační infrastruktury) pronajímá své fyzické zdroje MVNO, kteří sdílejí základní fyzickou síť. Podle dostupnosti přidělených zdrojů může MVNO autonomně nasadit více síťových segmentů, které jsou přizpůsobeny různým aplikacím poskytovaným jeho vlastním uživatelům.

Network slicing je klíčovým spouštěčem, který podporuje:

- oddělení jednotlivých poskytovatelů, uživatelů,

- rozdílné případy použití a požadavky,

- vícenásobné instance stejné funkce,

- rychlejší vytvoření a uvedení služeb na trh – TTM (Time To Market).

Závěr

Je vidět že tvůrci 3GPP specifikací pro 5G síť se poučili a odstranili hlavní bezpečnostní problémy známá u 2G, 3G, ale i 4G sítí a kompletně změnili rádiové rozhraní známé jako 5G NR (New Radio) jak po stránce kapacity (nové techniky modulace, plánování zdrojů, masive MIMO atd.), počtu přihlášených uživatelů (5G rádiová buňka obslouží řádově více uživatelů než 4G LTE), tak i po bezpečnostní stránce, jako je šifrování, integrita dat a tím, že se žádné informace a identifikátory (jako IMSI nebo SUPI) neposílají rádiem v otevřené formě, ale posílají se skrytě (SUCI) a šifrovaně. V 5GC tedy v jádru sítě nastupuje politika „zero trust security model“ – nikdo nikomu nevěří a vše se ověřuje. To je nový prvek, který v telekomunikacích dříve nebyl – v signalizaci SS7 nikdy nic takového nebylo, každý věřil svému partnerovi na druhé straně a nic se nešifrovalo.

V nejbližší době budou všichni veřejní operátoři postupně migrovat svoje jádro sítě ze 4G EPC na 5GC s tím, že zatím bude samozřejmě nutno zajistit zpětnou kompatibilitu se 4G LTE, 3G UMTS, ale i 2G sítěmi, které jsou stále v provozu do doby, než doje k jejich úplnému vypnutí.

Michal Poupa

Tato e-mailová adresa je chráněna před spamboty. Pro její zobrazení musíte mít povolen Javascript.

Použité zdroje:

[ 1 ] 3GPP specifikace 5G, https://www.3gpp.org/

[ 2 ] Cloudflare a jejich služby, https://www.cloudflare.com/